Looking Glass를 사용하여 서버 연결 평가: 포괄적인 가이드

- November 1, 2023

- 6 min read

전용 서버 또는 가상 서버 구매를 고려하는 경우, 구매하기 전에 성능을 평가하는 것은 어려울 수 있습니다. Gcore에서 무료로 제공하는 Looking Glass 네트워크 도구를 사용하면 연결성을 평가하여 금전적인 약속을 하기 전에 서버가 귀하의 요구를 충족시킬지 명확하게 파악할 수 있습니다. 이 기사에서는 Looking Glass 네트워크 도구가 무엇인지 살펴보고 사용하는 방법에 대해서 설명하며, BGP, PING과 traceroute와 같은 주요 기능을 자세히 살펴볼 것입니다.

Looking Glass는 무엇입니까?

Looking Glass는 특정한 자율 시스템(AS)의 라우팅과 연결성을 검사하여 네트워크 성능 및 경로에 실시간 통찰력을 제공하여 잠재적인 병목 현상을 보여주는 전용 네트워크 도구입니다. 이는 가상 서버 또는 전용 서버 구매를 고려하는 네트워크 관리자, 인터넷 서비스 제공업체(ISP), 최종 사용자에게 귀중한 자원입니다. Looking Glass를 사용하여 아래를 수행할 수 있습니다.

- 다양한 노드와 연결을 테스트하고 응답 시간을 측정합니다. 이를 통해 사용자는 다양한 네트워크 노드와 연결 테스트를 시작할 수 있습니다. 이것은 응답 시간을 평가하는 데 중요한 역할을 하기 때문에 성능 조정이나 문제 해결에 도움이 됩니다.

- 라우터에서 웹 리소스로 패킷 경로를 추적합니다. 네트워크에서 잠재적인 병목 현상이나 실패를 식별하는 데 유용합니다.

- 세부적인BGP(경계 경로 프로토콜) 경로를 IPv4 또는 IPv6 대상에 표시합니다. 이 기능은 ISP가 경로 패턴을 이해하고 정보에 기반한 피어링 결정을 내리는 데 필수적입니다.

- 모든 IP 주소에 대한 BGP 지도를 시각화합니다. BGP 경로의 그래픽 표현 또는 지도를 생성하여 Looking Glass는 네트워크 아키텍처를 이해하기 위한 직관적인 방법을 제공합니다.

Looking Glass에서 작업하는 방법

Looking Glass의 인터페이스를 세부적으로 살펴보겠습니다.

Gcore의 AS 번호(AS199524), 머리말, 소개 부분 밑에 작성해야 하는 네 가지 필드가 있습니다. Looking Glass를 작동하는 것은 간단합니다.

- 진단 방법: 세 가지 이용 가능한 진단 방법(명령어) 중에서 선택하십시오.

- BGP: Looking Glass의 BGP 명령어는 선택한 라우터에서 지정된 IP 주소에 도달하기 위해서 통과한 모든 자율 시스템(AS)에 대한 정보를 제공합니다. Gcore의 Looking Glass는 BGP 경로를 SVG/PNG 다이어그램으로 제시할 수 있습니다.

- Ping: Ping 명령어는 IP 주소와 라우터 간 경로의 왕복 시간(RRT)과 생존 시간(TTL)을 알려줍니다.

- Traceroute: Traceroute 명령어는 선택한 라우터와 목적지 IP 주소 사이 경로에서 만난 모든 활성화된 라우터 점프를 표시합니다. 또한 요청 완료를 위한 총 시간과 지나간 AS 라우터의 중간 시간을 표시합니다.

- 지역: 호스팅이 가능한 위치 목록에서 위치를 선택하십시오. 검색 범위를 좁히기 위해서 지역별로 서버 노드를 필터링할 수 있습니다.

- 라우터: 지정된 지역에서 Gcore의 이용 가능한 목록 중에서 라우터를 선택합니다.

- IP 주소: 연결하려는 IP 주소를 입력합니다. IPv4 및 IPv6 주소를 모두 입력할 수 있습니다.

- 테스트 실행을 클릭합니다.

테스트를 시작하면 명령어의 일반 텍스트 출력과 아래의 이미지와 같이 주황색으로 표시된 세 가지 추가 버튼이 표시됩니다.

- 클립보드로 복사: 명령어 출력을 클립보드로 복사합니다.

- 결과 페이지 열기: 별도 탭에서 출력을 엽니다. 이 보기에서는 테스트된 IP 주소를 가리기 때문에 결과를 링크를 통해 제3자와 공유할 수 있습니다. 해당 링크는 3일 동안 유지됩니다.

- BGP 지도 표시: BGP 경로의 그래픽 표현을 제공하며 Gcore 노드에서 IP 주소로 가는 동안 데이터가 거쳐야 하는 자율 시스템을 표시합니다. 이 옵션은 BGP 명령에만 관련이 있습니다.

이 기사에서는 각 명령(BGP, ping, traceroute)을 대상 IP 주소로 93.184.216.34(example.com)를 사용하고, 자사의 본사가 위치한 룩셈부르크의 Gcore 라우터(룩셈부르크의 수도)를 대상으로 조사할 것입니다. 세 가지 명령에 대한 설정은 다음과 같습니다.

- 지역: 유럽

- 라우터: 룩셈부르크

- IP 주소: 93.184.216.34. Looking Glass 대상 서버로 example.com을 선택했습니다.

이제 각각의 명령인 BGP, ping, traceroute에 대해서 더 자세히 살펴보겠습니다.

BGP

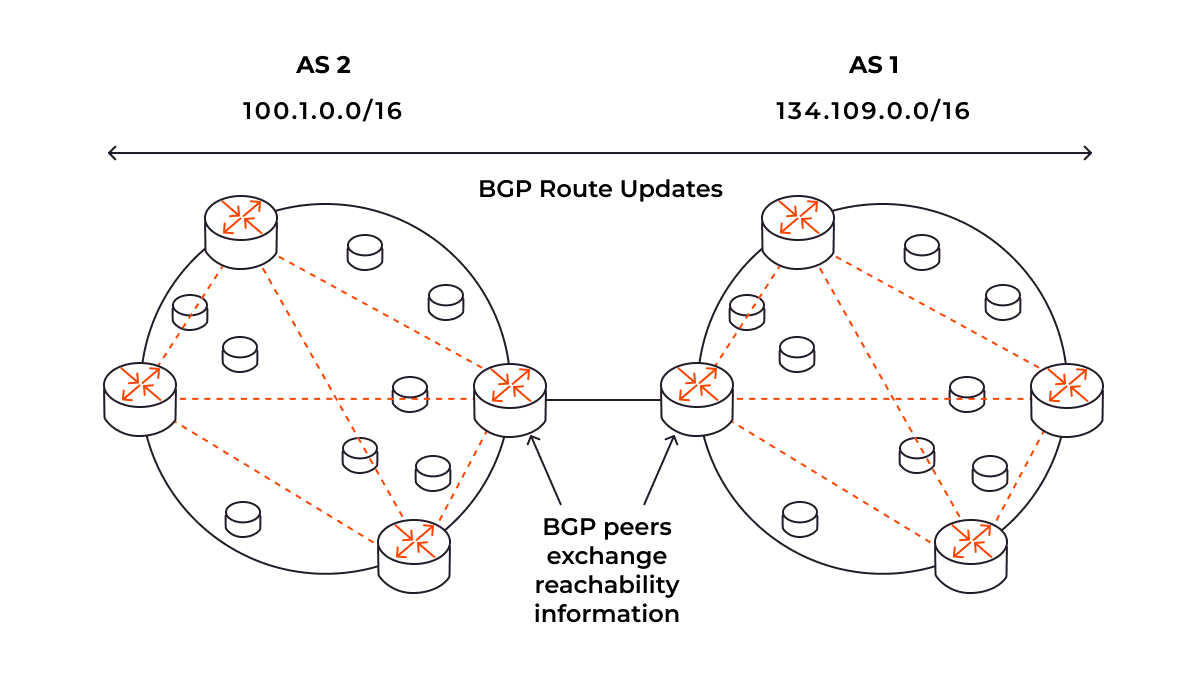

BGP Looking Glass는 목적지 지점으로의 최적의 BGP 경로(또는 경로들)를 보여줍니다. BGP는 동적 라우팅 프로토콜로, 공유된 온라인 라우팅 정책을 갖춘 라우터 및 IP 네트워크 시스템인 자율 시스템(AS)을 연결합니다. BGP는 인터넷의 다양한 섹션이 서로 통신할 수 있도록 합니다. 각 섹션은 고유한 ID처럼 자체 IP 주소 집합을 보유하고 있습니다. BGP는 이러한 ID를 캡처하고 데이터베이스에서 유지합니다. 인터넷을 통해 한 자율 시스템에서 다른 자율 시스템으로 데이터를 이동해야 할 때, BGP는 이 데이터베이스를 참고하여 가장 직접적인 경로를 결정합니다.

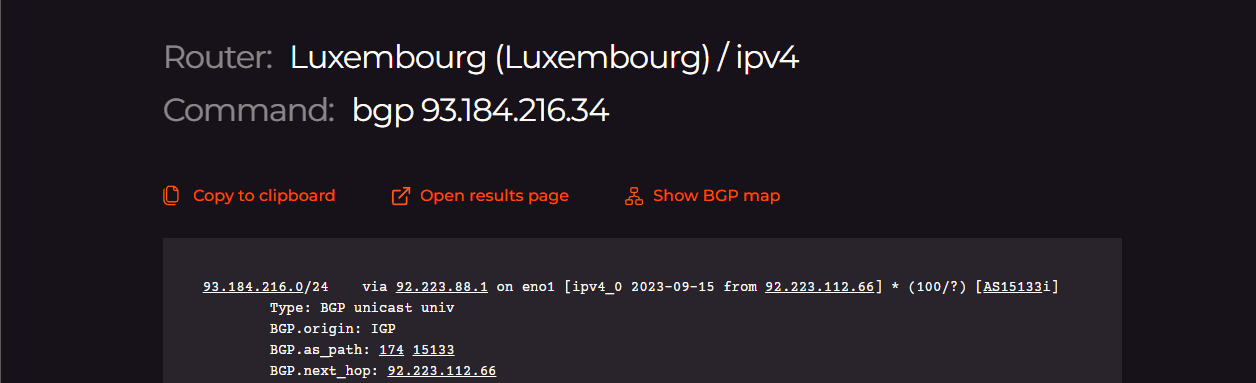

이 데이터를 기반으로 패킷의 최적 경로가 구축되며, 이것이 Looking Glass BGP 명령이 보여줄 수 있는 내용입니다. 다음은 예시 출력입니다.

데이터에는 경로를 이동할 수 있는 두 가지 가능한 경로가 나타납니다. 첫 번째 경로에는 번호가 부여되어 있습니다. 각 번호의 의미는 다음과 같습니다.

- 93.184.216.0/24: 라우팅되는 네트워크 범위의 CIDR 표기법 “/24”는 처음 24비트가 네트워크를 식별하고, 해당 네트워크 내 개별 호스트 주소에 8비트가 남는 것을 나타냅니다. 이는 93.184.216.0부터 93.184.216.255까지의 IP 주소 범위를 포함합니다.

- 92.223.88.1을 통한 eno1: 다음 홉의 IP 주소 및 데이터를 전송할 네트워크 인터페이스입니다. 이 예시에서는 패킷이 eno1 인터페이스를 통해 92.223.88.1로 전달됩니다.

- BGP.origin: IGP: BGP 경로의 원본을 지정합니다. IGP(내부 게이트웨이 프로토콜) 값은 이 경로가 동일한 자율 시스템(AS) 내에서 발생했음을 나타냅니다.

- BGP.as_path: 174 15133: AS 경로는 데이터가 이 지점에 도달하기 위해 거친 자율 시스템을 나타냅니다. 여기서 데이터는 AS 174를 거쳐 AS 15133으로 이동했습니다.

- BGP.next_hop: 92.223.112.66: 패킷이 전달될 다음 라우터입니다.

- BGP.med: 84040: Multi-Exit Discriminator(MED)는 AS 내 여러 진입점을 통해 들어오는 트래픽을 어떻게 균형있게 조정해야 하는지에 영향을 주는 메트릭입니다. 일반적으로 값이 낮을수록 선호됩니다. 여기서는 MED 값이 84040입니다.

- BGP.local_pref: 80: 로컬 선호도는 로컬 AS에서 출구 지점을 선택하는 데 사용됩니다. 최적 경로를 결정할 때 높은 값이 선호됩니다. 경로 출력에서 로컬 선호도 80은 이 경로가 동일한 목적지로 향하는 로컬 선호도가 낮은 다른 경로보다 선호된다는 것을 나타냅니다.

- BGP.community: 경로에 부착될 수 있는 태그 또는 라벨입니다. 출력 (174,21001)은 특정한 라우팅 정책 또는 취해져야 할 작업을 나타내는 ASN과 사용자 정의 값의 쌍으로 이루어져 있습니다. 라우팅 정책은 이러한 커뮤니티를 조건으로 활용하여 특정한 작업을 적용할 수 있습니다. 이 값의 의미는 네트워크의 내부 구성에 따라 달라지며, 일반적으로 해석을 위해 네트워크 공급업체의 문서가 필요합니다.

- BGP.originator_id: 10.255.78.64: 이것은 경로를 처음으로 광고한 라우터를 나타냅니다. 이 맥락에서 경로는 IP가 10.255.78.64인 라우터에서 시작되었습니다.

- BGP.cluster_list: 이것은 경로 반사 시나리오에서 사용됩니다. 경로를 처리한 경로 리플렉터의 식별자를 나열합니다. 여기서 경로에 따라 10.255.8.68 또는 10.255.8.69로 식별된 리플렉터를 거쳐갔음을 나타냅니다.

두 경로 모두 AS 15133의 일부이며 AS 174를 거쳐가지만, 다음 홉(92.223.112.66 및 92.223.112.67)이 다릅니다. 이로써 중복성과 로드 밸런싱이 가능해집니다.

BGP 지도

BGP 명령을 실행하면 BGP 지도 표시 버튼이 활성화됩니다. IP 주소에 대해서 살펴볼 내용은 다음과 같습니다.

다이어그램을 한 가지씩 살펴보겠습니다.

- AS199524 | GCORE, LU: 룩셈부르크에 본사를 둔 Gcore 소속의 자율 시스템입니다. IP 92.223.88.1은 자율 시스템의 일부로, 게이트웨이 또는 라우터로 작동합니다.

- AS174 | COGENT-174, US: 미국에 본사를 둔 Cogent Communication의 자율 시스템입니다. Cogent는 주요 ISP입니다.

- AS15133 | EDGECAST, US: 이 자율 시스템은 미국에 본사를 둔 Edgecast 소속입니다. Edgecast는 주로 콘텐츠 전송 네트워크(CDN) 서비스와 관련이 있습니다.

- 93.184.216.0/24: 이 CIDR 표기법은 example.com(93.184.216.34)이 위치한 네트워크 범위를 나타냅니다. 이것은 Edgecast의 CDN 서비스의 일부이거나 나열된 자율 시스템 중 하나와 연관된 다른 네트워크의 일부일 수 있습니다.

요약하면, Gcore의 BGP Looking Glass 명령은 복잡한 네트워크 경로를 이해하는 데 필수적인 도구입니다. 자율 시스템, 다음 홉, MED 및 로컬 선호도와 같은 메트릭에 대한 통찰을 제공하여 네트워크 관리에 정교한 접근을 가능하게 합니다. Gcore와 피어링된 ISP이거나 성능을 최적화하려는 네트워크 관리자이든, 이 명령으로 생성된 데이터는 전략적인 결정을 내리는 데 도움을 주는 로드맵을 제공합니다.

Ping

ping 명령은 소스에서 목적지로 데이터 패킷을 보내고 되돌아오는 데 걸리는 왕복 시간을 측정하는 기본적이고 필수적인 네트워크 문제 해결 도구입니다. Ping은 패킷 전송 속도를 표시하며, 노드의 전체적인 가용성을 확인하는 데에도 사용될 수 있습니다.

이 명령은 ICMP 프로토콜을 사용합니다. 다음과 같이 작동합니다.

- 라우터는 해당 IP 주소로부터 패킷을 노드로 전송합니다.

- 해당 노드가 패킷을 다시 보냅니다.

자사의 경우, 이 명령이 지정된 IP 주소에서 패킷을 노드로 전송하는 데 걸리는 시간을 표시합니다.

출력 내용을 자세히 살펴보겠습니다.

주요 부분:

- 대상 IP:테스트 중인 example.com의 IP 주소인 93.184.216.34에 대해 ping을 보냈습니다.

- 패킷 크기: 56(84) 바이트의 데이터가 전송되었습니다. 패킷은 56바이트의 데이터와 28바이트의 헤더로 구성되어 총 84바이트가 됩니다.

- 개별 ping: 각 줄은 패킷의 왕복 1회를 나타내며, 다음을 상세히 설명합니다.

- icmp_seq: 패킷의 시퀀스 번호

- ttl: TTL(생존 시간)은 패킷이 삭제되기 전에 거쳐갈 수 있는 홉의 횟수를 나타냅니다.

- 시간: 밀리초 단위로 측정한 왕복 시간(RTT)

통계:

- 전송된 패킷 5개, 수신된 패킷 5개: 모든 패킷이 성공적으로 전송되고 수신되었으며, 패킷 손실이 없음을 나타냅니다.

- 0% 패킷 손: 전송 중에 패킷이 손실되지 않았습니다.

- 4005ms 시간: 다섯 개의 ping에 소요된 총 시간

- rtt min/avg/max/mdev: 밀리초 단위로 측정한 왕복 시간:

- min: 최소 시간

- avg: 평균 시간

- max: 최대 시간

- mdev: 평균 편차 시간

요약하면, 여기서의 평균 왕복 시간은 87.138밀리초이며 TTL은 52입니다. 일반적으로 100밀리초 미만의 RTT는 상호 작용형 애플리케이션에 대해 수용 가능하다고 여겨지며, TTL이 50인 것은 좋은 값으로 간주됩니다. 패킷 손실이 없는 것은 IP 주소 93.184.216.34와 안정적으로 연결되었다는 것을 의미합니다.

ping 기능은 네트워크 상태를 평가하는 데 기본적이고 중요한 지표를 제공합니다. 왕복 시간, 패킷 손실 및 TTL에 대한 세부 정보를 제공함으로써, 이 명령은 네트워크 연결성을 신속하면서도 종합적으로 평가할 수 있도록 합니다. ISP 또는 최종 사용자를 포함한 모든 네트워크 이해관계자에게 이러한 지표를 이해하는 것은 효과적인 네트워크 관리와 문제 해결에 중요합니다.

Traceroute

Looking Glass의 traceroute 명령은 소스에서 대상까지 패킷이 통과하는 경로를 지도화하여 잠재적인 병목 현상이나 네트워크 장애를 식별할 수 있는 진단 도구입니다. Traceroute는 기본적으로 네트워크에서 이 패킷이 얼마나 오래 유지될 수 있는지를 결정하는 TTL(Time-to-Live) 매개변수에 의존합니다. 패킷의 경로상의 각 라우터는 TTL을 1씩 감소시키고 패킷을 경로상의 다음 라우터로 전달합니다. 프로세스는 다음과 같이 작동합니다.

- Traceroute는 TTL 값이 1인 패킷을 대상 호스트에 전송합니다.

- 패킷을 받는 첫 번째 라우터는 TTL 값을 1 감소시키고 패킷을 전달합니다.

- TTL이 0에 도달하면 라우터는 패킷을 삭제하고 ICMP 시간 초과 메시지를 소스 호스트로 다시 보냅니다.

- Traceroute는 ICMP 시간 초과 메시지를 반환한 라우터의 IP 주소를 기록합니다.

- 그런 다음 traceroute는 TTL 값이 2인 패킷을 대상 호스트로 전송합니다.

- 2단계부터 4단계까지는 traceroute 루틴이 대상 호스트에 도달하거나 최대 홉 수를 초과할 때까지 반복됩니다.

이제 이 명령을 이전에 사용한 주소에 적용해보겠습니다. Traceroute 명령은 60바이트 패킷과 최대 15홉까지의 대상 IP 주소를 테스트할 것입니다. 출력으로 얻게 되는 결과는 아래와 같습니다.

헤더를 제외한 각 출력 라인은 아래 이미지에 표시된 다음 정보로 구성됩니다.

- IP 및 호스트 이름: 예: vrrp.gcore.lu(92.223.88.2)

- AS 정보: 대괄호 안에 제공, 예시: [AS199524/AS202422]

- 지연 시간: 홉까지 패킷이 도달하고 돌아오는 데 걸리는 밀리초 단위의 시간, 예: 0.202 ms

예시에서 traceroute는 세 개의 다른 자율 시스템(AS)을 통과합니다.

- AS199524 (GCORE, LU): 처음 두 개의 홉은 이 AS 내에 있으며 경로의 초기 부분을 나타냅니다.

- 3번과 4번 홉은 사설 IPv4 주소 공간(10.255.X.X)에 속하는데, 이는 홉이 사설 네트워크 안에 있음을 의미합니다. 이는 공개 인터넷을 통해 직접 액세스할 수 없는 내부 라우터 또는 다른 네트워킹 장치일 수 있습니다. 이와 같은 사설 주소는 종종 조직 내부 또는 서비스 제공자의 네트워크 내에서 내부 라우팅에 사용됩니다.

- AS174(COGENT, US): 5번부터 9번 홉까지는 Cogent의 네트워크 내에 있습니다.

- AS15133(EDGECAST, US): 최종 홉은 대상 IP가 있는 EdgeCast의 네트워크 내에 있습니다.

요약하자면, traceroute 명령은 여러 자율 시스템을 거쳐 패킷의 여정을 종합적으로 보여줍니다. 각 홉에서 지연 데이터와 AS 정보를 제공하여 네트워크의 잠재적인 병목 현상이나 문제를 식별하는 데 도움이 됩니다. 네트워크 경로를 이해하거나 문제 해결을 하려는 사람에게는 이러한 통찰력이 매우 가치 있습니다.

결론

Looking Glass는 노드 연결성, 응답 시간, 패킷 경로 및 BGP 경로를 포함한 사전 구매 네트워크 테스트 도구입니다. 사용자 친화적인 인터페이스로 몇 가지 입력(위치, 대상 IP 주소, 선택한 명령)만으로도 즉시 결과를 제공합니다.

연결 속도와 위치와 같은 특정 요구에 기반하여 Looking Glass 테스트 결과에서 얻은 통찰력을 바탕으로, 뛰어난 연결성을 자랑하는 Gcore Virtual 또는 전용 서버 중에서 선택할 수 있습니다. 더 자세한 내용을 보고 싶습니까? 저희 팀에 문의하십시오.

Related Articles

Subscribe

to our newsletter

Get the latest industry trends, exclusive insights, and Gcore updates delivered straight to your inbox.