Keylogger können Hardware oder Software sein, die Tastatureingaben aufzeichnen, indem sie alle auf einer Tastatur getippten Tastenanschläge erfassen, einschließlich Benutzernamen und Passwörter. Keylogger können aus hilfreichen, legalen Gründen eingesetzt werden, aber sie können auch großen Schaden anrichten, wenn sie in die Hände böswilliger Akteure gelangen. In diesem Artikel erklären wir, was Keylogger sind und wie sie funktionieren, wie Sie Keylogger-Aktivitäten erkennen und wie Sie Keylogger entfernen können. Außerdem lernen Sie persönliche und unternehmensweite Schutzmaßnahmen gegen böswillige Keylogger kennen.

Was sind Keylogger?

Keylogger, auch bekannt als Keystroke Logger oder Keyboard Capturer, sind spezielle Hardware oder Software, die Tastatureingaben in Echtzeit aufzeichnen. Sie erfassen alle Tastenanschläge, die auf einer Tastatur getippt werden. Dazu gehören auch sensible Informationen wie Benutzernamen und Passwörter. Keylogger können sogar Tastenanschläge von Hardware- und Bildschirmtastaturen aufzeichnen, einschließlich Zifferntasten und Sonderzeichen.

Privatpersonen, Unternehmen und Regierungen setzen Keylogger für verschiedene Zwecke ein, sowohl für legitime als auch für böswillige Zwecke. Eltern setzen Keylogger ein, um die Online-Aktivitäten ihrer Kinder zu überwachen, sie vor möglichen Gefahren zu schützen und Interaktionen auf Plattformen wie WhatsApp, Anrufprotokolle und sogar ihren Standort zu verfolgen. Unternehmen setzen Keylogger ein, um die Produktivität zu steigern, indem sie das Verhalten ihrer Mitarbeiter überwachen, insbesondere bei der Telearbeit, um die Einhaltung von Richtlinien zur Cybersicherheit und den Schutz vor Datenlecks zu gewährleisten. Regierungsbehörden können Keylogger für nachrichtendienstliche Zwecke und für die Cybersicherheit einsetzen, während die Strafverfolgungsbehörden sie für die Überwachung und die Betrugsbekämpfung verwenden – obwohl das unerlaubte Keylogging ohne Zustimmung oder einen gültigen Beschluss oft als unethisch und möglicherweise illegal angesehen wird.

Wie Keylogger funktionieren

Erfasste Tastenanschläge werden in der Regel in einer bestimmten Datei oder an einem bestimmten Ort, dem so genannten Keylog, gespeichert und dann als Protokolldatei übertragen. Diese Protokolldatei enthält eine detaillierte Aufzeichnung der Online- und Offline-Aktivitäten, die auf dem betroffenen Gerät durchgeführt wurden. Sie ist so organisiert und formatiert, dass die Person, die das Keylogging überwacht, eine Analyse oder weitere Maßnahmen durchführen kann.

Die von Keyloggern gesammelten Informationen können sowohl besuchte Websites als auch sensible Daten wie Benutzernamen, Passwörter, PINs und Kreditkartendaten enthalten, die auf diesen Websites eingegeben wurden. Keylogger können auch so konfiguriert werden, dass sie Mausklicks, Mikrofoneingaben, Webcam- oder Bildschirmaufnahmen, Netzwerk- und WLAN-Informationen, Systemdetails, Inhalte der Zwischenablage, den Browserverlauf, Suchmaschinenabfragen und Instant Messaging-Konversationen aufzeichnen.

Arten von Keyloggern: Hardware und Software

Es gibt zwei Hauptarten von Keyloggern: Hardware-Keylogger und Software-Keylogger. Hardware-Keylogger sind physische Geräte, die zum Aufzeichnen von Tastatureingaben verwendet werden. Es gibt sie in verschiedenen Formen, Größen und Ausführungen. Sie werden zwischen der Tastatur und der CPU des Computers angeschlossen. Einige Hardware-Keylogger können sogar in Tastaturen oder Hardware eingebaut sein. Um Hardware-Keylogger zu installieren und abzurufen, ist in der Regel ein physischer Zugriff auf das Zielgerät erforderlich. Drahtlose Keylogger sind eine Ausnahme von dieser Regel, da sie die erfassten Protokolldateien drahtlos an einen entfernten Standort übertragen können.

Software-Keylogger sind Softwareprogramme, die Tastatureingaben aufzeichnen und überwachen. Sie können vom Benutzer absichtlich installiert, von Dritten (einschließlich Angreifern) hinzugefügt oder unwissentlich durch das Herunterladen von Malware oder Spyware von böswilligen Websites installiert werden. Software-Keylogger sind im Allgemeinen einfacher zu installieren als Hardware-Keylogger und können schwieriger zu entdecken oder zu entfernen sein. Einige Software-Keylogger, sogenannte kernelbasierte Keylogger, arbeiten auf der Kernebene des Betriebssystems, was es besonders schwierig macht, sie zu identifizieren und zu beseitigen, da sie sich in Stammordnern verstecken können.

| Kriterium | Hardware-Keylogger | Software-Keylogger |

| Installation | Wird entweder physisch zwischen der Computertastatur und dem PS/2- oder USB-Anschluss oder in der Tastatur selbst installiert | Wird vom Benutzer oder von Dritten physisch installiert oder in einigen böswilligen Fällen über E-Mail-Anhänge, Downloads oder kompromittierte Websites aus der Ferne installiert. |

| Ausführung | Plug-and-Play, keine ausführbare Software erforderlich, unabhängig vom Betriebssystem und nicht auffindbar | Läuft ohne Wissen des Benutzers im Hintergrund, kann sich als legitimer Prozess tarnen oder Rootkit-Funktionen implementieren, um die Erkennung zu umgehen |

| Protokollierung | Erfasst die Tastenanschläge in Echtzeit, indem die elektrischen Signale abgefangen werden, die von der Tastatur an den Computer gesendet werden | Erfasst die Tastenanschläge in Echtzeit, indem die elektrischen Signale abgefangen werden, die von der Tastatur an den Computer gesendet werden |

| Speicherung | Die aufgezeichneten Tastenanschläge werden im integrierten Speicher des Keyloggers oder auf einer SD-Karte gespeichert; einige Speichergeräte können Millionen von Tastenanschlägen speichern | Erfasste Tastenanschläge können verschlüsselt und vor der Übertragung vorübergehend als Keylogs/Protokolldateien auf dem Speicher des infizierten Computers oder an einem versteckten Ort gespeichert werden |

| Zeitstempel | Software-Keylogger können Zeitstempel-Funktionen in Keylogs einbinden | Software-Keylogger können Zeitstempel-Funktionen in Keylogs einbinden |

| Verschlüsselung | Selten verwendet, aber ein Passwort ist erforderlich, um nach dem Abrufen des Keyloggers auf die Protokolldateien zuzugreifen; der Speicher des drahtlosen Hardware-Keyloggers kann durch Hardware-Verschlüsselung geschützt sein | Die Protokolle können komprimiert und verschlüsselt werden, um den Datenschutz, die Effizienz und die Häufigkeit der Übertragung zu verbessern |

| Abfrage | Erfordert oft physischen Zugriff auf das Gerät des Opfers, um den Keylogger abzurufen, außer bei drahtlosen Hardware-Keyloggern | Physischer Zugriff auf den betroffenen Computer ist für das Abrufen von Keyloggern und Keylogs oder Protokolldateien nicht erforderlich |

| Übertragung/Exfiltration | Drahtlose Hardware-Keylogger fungieren als WLAN-Hotspots und können Tastenanschlagdaten drahtlos oder per E-Mail live übertragen | Tastendruckdaten werden per E-Mail übertragen oder auf einen entfernten FTP-Server hochgeladen |

| Analyse | Anwender/Angreifer analysiert Keylogs/Protokolldateien auf bestimmte Daten | Anwender/Angreifer analysiert Keylogs/Protokolldateien auf bestimmte Daten |

Wie werden Keylogger verwendet?

Keylogger werden von ihren Anwendern eingesetzt, um in den gesammelten Daten nach bestimmten Informationen zu suchen. Die Anwender durchsuchen die Daten auf der Suche nach Informationen, die ihrem speziellen Zweck dienen, ob gutartig oder bösartig.

Verwendung von Keyloggern durch böswillige Angreifer

Für einen böswilligen Angreifer besteht das Hauptziel darin, sensible Informationen aus den aufgezeichneten Keylogs zu sammeln. Dazu können Benutzernamen, Passwörter, Kreditkartendaten und PINs gehören. Mit diesen Informationen bewaffnet können Angreifer Identitätsdiebstahl begehen, unbefugte Finanztransaktionen durchführen oder sich unbefugten Zugang zu verschiedenen Konten und Systemen verschaffen. Sie könnten es auf Online-Banking-Konten, E-Mail-Konten oder Social-Media-Profile abgesehen haben – also praktisch auf jede Plattform, die Anmeldedaten erfordert. Die Verwendung von Keyloggern für böswillige Zwecke ist illegal und unethisch.

Verwendung von Keyloggern durch freundlich gesinnte Anwender

In einem legitimen Kontext können Keylog-Daten von Arbeitgebern verwendet werden, um sicherzustellen, dass Mitarbeiter die Unternehmensrichtlinien einhalten, indem sie die besuchten Websites, die auf Websites verbrachte Zeit, den Browserverlauf und die Anwendungsnutzung analysieren. Anhand dieser Informationen können Arbeitgeber die Produktivität, die Einhaltung von Cybersicherheitsrichtlinien und die Einhaltung arbeitsbezogener Aufgaben beurteilen. Die Keylogger werden am häufigsten für Arbeiter im Home Office verwendet, wenn keine physische Aufsicht über den Mitarbeiter besteht. Die Verwendung von Keyloggern in einem legitimen Kontext sollte transparent und legal sein und die Privatsphäre und Rechte der überwachten Personen respektieren.

Wie man Keylogger erkennt

Die Fähigkeit, Keylogger erkennen zu können, ist ein entscheidender Schritt, um möglichen Schaden durch Keylogging-Angriffe zu verhindern. Bei einem legitimen Keylogging sollten Sie darüber informiert worden sein und es sollte nicht zu den in diesem Abschnitt erwähnten Problemen führen. Diese Erkennungsverfahren sind für böswillige Keylogger gedacht.

Hardware-Keylogger sind am einfachsten durch eine einfache physische Inspektion der Tastatur oder der USB- und PS/2-Anschlüsse zu entdecken. Achten Sie besonders auf Hardware-Erweiterungen auf dem Computer, wie z.B. unbekannte Speichersticks/Dongles.

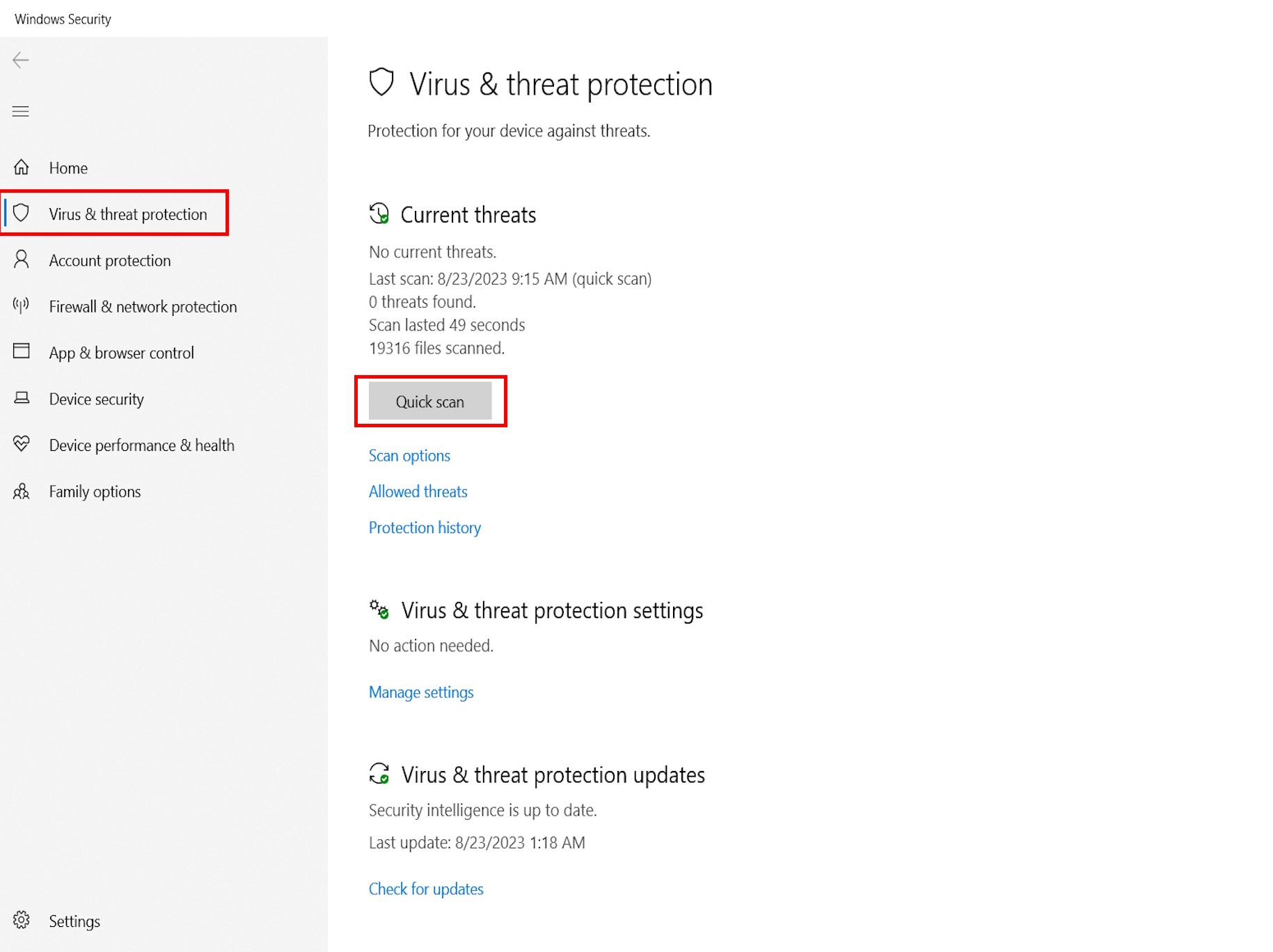

Einige Software-Keylogger, insbesondere solche mit Rootkit-Funktionalität, können schwer zu erkennen sein. Ein leistungsstarker Antiviren-Scan kann Keylogger oder andere Malware entdecken. Sie können auch Befehlszeilen-Eingaben (CMD) verwenden oder eine Schnellsuche unter Windows durchführen, um nach Software-Loggern zu suchen. Gehen Sie zu Windows-Taste > Einstellungen > Update und Sicherheit > Windows-Sicherheit > Viren- und Bedrohungsschutz > Schnellsuche.

Darüber hinaus können die folgenden Verhaltensweisen Ihres Computers dazu beitragen, Sie unabhängig von Ihrem Betriebssystem auf mögliche Software-Keylogger-Aktivitäten aufmerksam zu machen.

1. Unbekannte Programme: Wenn Sie ein Programm/Software/App, das sich auf Ihrem Gerät befindet, nicht erkennen oder sich nicht an die Installation erinnern können, könnte es sich um einen Keylogger handeln, der ohne Ihr Wissen installiert wurde.

2. Geringe Leistung: Keylogger-Aktivitäten im Hintergrund können zu einer ungewöhnlich reduzierten Leistung führen. Überprüfen Sie die Hintergrundprozesse im Windows Task-Manager (Windows) oder im Activity Monitor (macOS).

3. Ständige Abstürze: Wenn eine Keylogger-Software verwendet wird, kann es vorkommen, dass Ihr Gerät oft einfriert und Programme unerwartet abstürzen.

4. Ungewöhnliches Verhalten der Tastatur: Achten Sie auf ungewöhnliches Verhalten der Tastatur, wie z.B. automatisches Tippen oder Vertippen. Dies kann zwar auch durch ein falsches Tastaturlayout, die Num-Lock-Funktion, veraltete Treiber oder eine defekte Tastatur verursacht werden, aber auch durch Keylogger.

5. Popups und Seitenweiterleitungen: Lästige Popups und Seitenweiterleitungen können auf Keylogging-Angriffe oder Adware-Aktivitäten hinweisen.

6. Geänderte Browser-Einstellungen: Ein browserbasierter Keylogger von böswilligen Websites kann Ihre Browser-Einstellungen ändern. Diese Angriffe verwenden CSS-Skripte, Man-In-The-Browser (MITB)-Angriffe oder Web-Formular-basierte Keylogger.

7. Kuriose Anmeldebenachrichtigungen: Kuriose Anmeldebenachrichtigungen können das Ergebnis eines Hackers sein, der Ihre Anmeldedaten über Keylogging abgefangen hat und versucht, auf Ihr Konto zuzugreifen.

8. Unerwartete Authentifizierungsaufforderungen: Unerwartete oder unaufgeforderte Einmalpasswörter (OTPs) und Aufforderungen zur Zwei-Faktor-Authentifizierung (2FA) können darauf hinweisen, dass ein Bedrohungsakteur mithilfe eines Keyloggers auf Ihre Anmeldedaten zugegriffen hat.

9. Unbekannte Online-Aktivitäten: Wenn Sie sich bei einem Online-Dienst anmelden und unbekannte Aktivitäten oder geänderte Einstellungen feststellen, hat sich möglicherweise jemand mit Hilfe der von einem Keylogger gesammelten Daten Zugang zu Ihrem Konto verschafft.

10. Ungewöhnlicher Netzwerkverkehr: In einigen Fällen können ungewöhnliche Netzwerkaktivitäten auch auf das Vorhandensein von Keyloggern hinweisen. Dies kann in der Regel durch die Überwachung des Netzwerkverkehrs festgestellt werden.

Die Kombination mehrerer dieser Keylogger-Erkennungstechniken maximiert die Wahrscheinlichkeit, böswillige Keylogger-Aktivitäten zu entdecken. Der nächste Schritt besteht darin, dem Keylogging ein Ende zu setzen, indem Sie den Keylogger entfernen.

Wie man Keylogger entfernt

Sobald Keylogger entdeckt worden sind, sollten Sie sofort die folgenden Gegenmaßnahmen ergreifen, um Ihr Unternehmen zu schützen und zukünftige Keylogging-Angriffe zu verhindern.

Physische Intervention

Entfernen Sie alle unbekannten Geräte vom Computer, wie z.B. einen USB-Dongle oder einen Speicherstick, insbesondere solche in der Nähe der Tastatur. Wenn Sie Keylogging-Hardware vermuten, lassen Sie die Tastatur am besten von einem Techniker zerlegen und auf eingebsute Hardware-Keylogger überprüfen, vor allem, wenn keine externen Geräte sichtbar sind und andere, unten beschriebene Möglichkeiten ausgeschöpft wurden. So haben Sie die beste Chance, böswillige Geräte zu entdecken, ohne Ihren Computer zu beschädigen.

Unbekannte Programme deinstallieren

Entfernen Sie Programme, Software oder Anwendungen, die Sie nicht kennen oder an deren Installation Sie sich nicht erinnern können. Überprüfen Sie zunächst anhand einer Suchmaschine, ob es sich bei diesen Programmen, Software oder Apps um legitime Software handelt, die Sie heruntergeladen haben, die aber nicht verwendet wird.

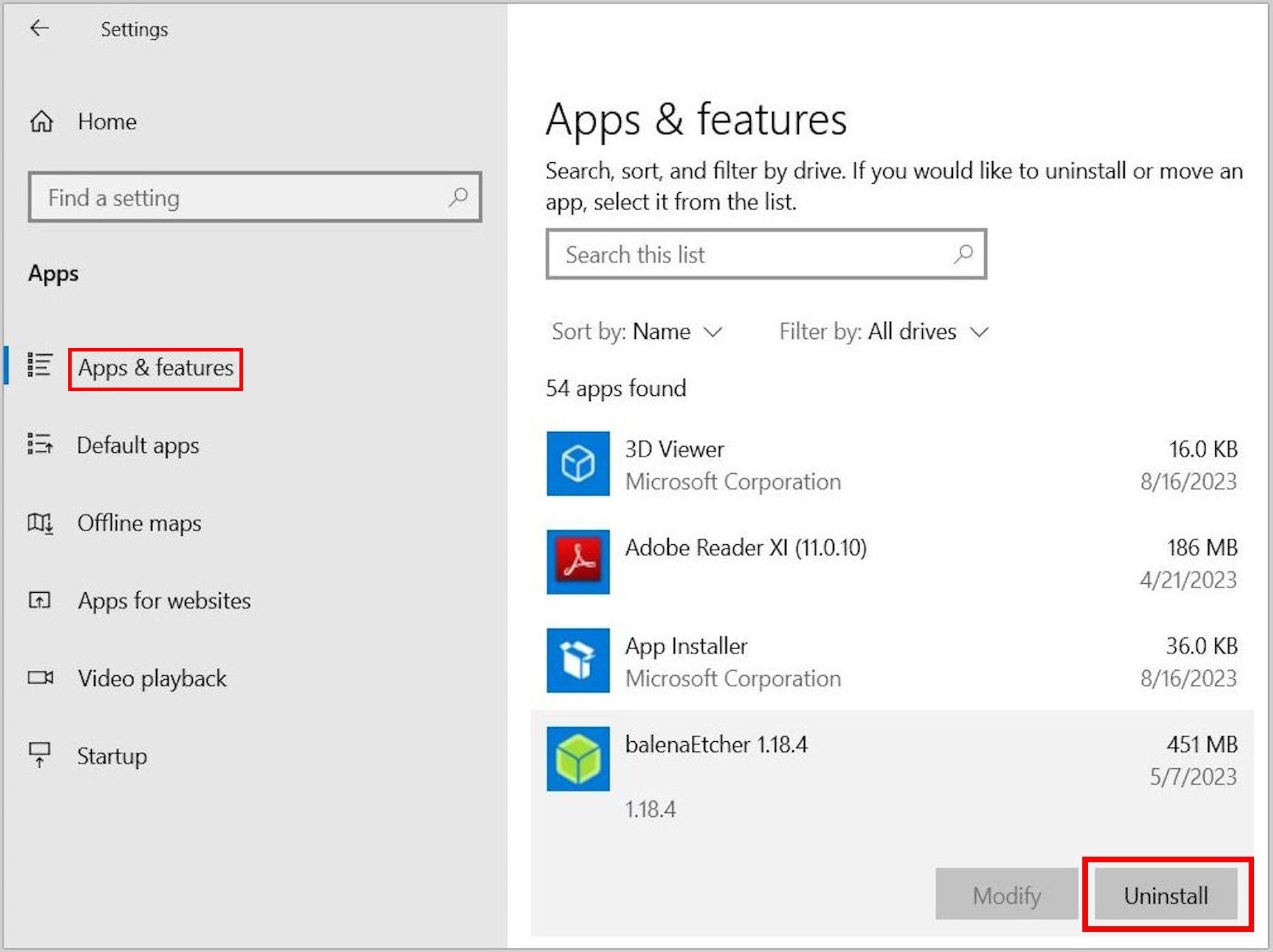

Um eine App unter Windows zu deinstallieren, drücken Sie die Windows Taste > Einstellungen > Apps > und wählen Sie die App > Deinstallieren.

Um eine App unter Windows über die Systemsteuerung zu deinstallieren, gehen Sie zu Systemsteuerung > Programme und Funktionen > Programm deinstallieren oder ändern >Rechtsklick auf das Programm > Deinstallieren/ändern.

Task-Manager verwenden

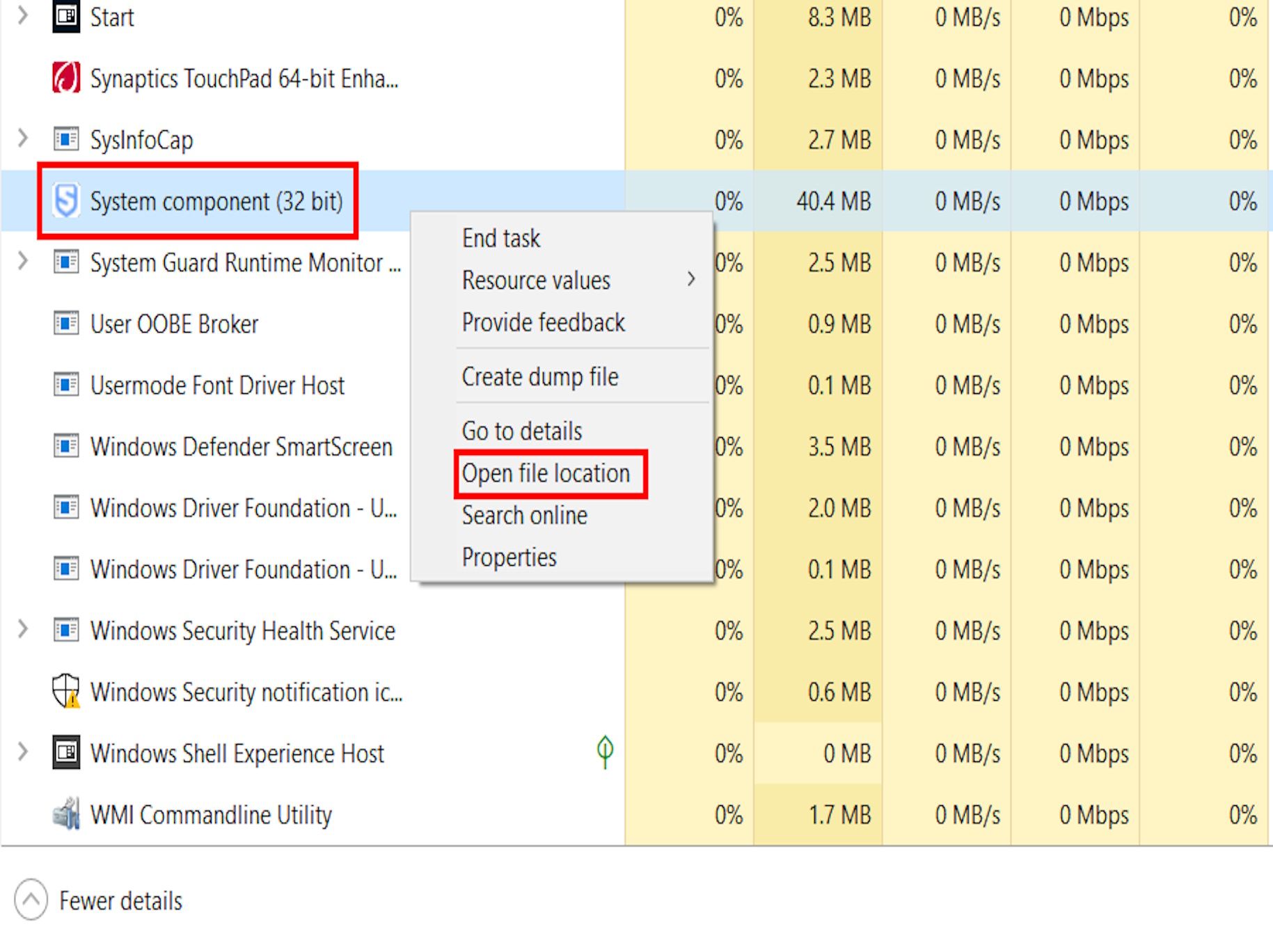

Wenn eine bekannte Keylogger-App oder ein Programm nicht in der Liste Ihrer Apps oder Programme erscheint, könnte dies bedeuten, dass die App versteckt ist. Keylogger mit Rootkit-Funktionalität arbeiten auf diese Weise. In solchen Fällen kann der Task-Manager beim Auffinden und Entfernen des Keyloggers hilfreich sein.

Um einen Keylogger mit dem Windows Task-Manager zu finden und zu entfernen, klicken Sie mit der rechten Maustaste auf die Taskleiste, um den Task-Manager zu öffnen oder drücken Sie Strg + Umschalttaste + Esc. Suchen Sie dann den Keylogger anhand seines Namens, Logos oder Symbols und markieren Sie ihn mit der rechten Maustaste. Dies kann schwierig sein, da die meisten Keylogger ihren echten Namen verschleiern. Überprüfen Sie die Legitimität der Anwendung über eine Suchmaschine oder fragen Sie das IT-Personal um Rat.

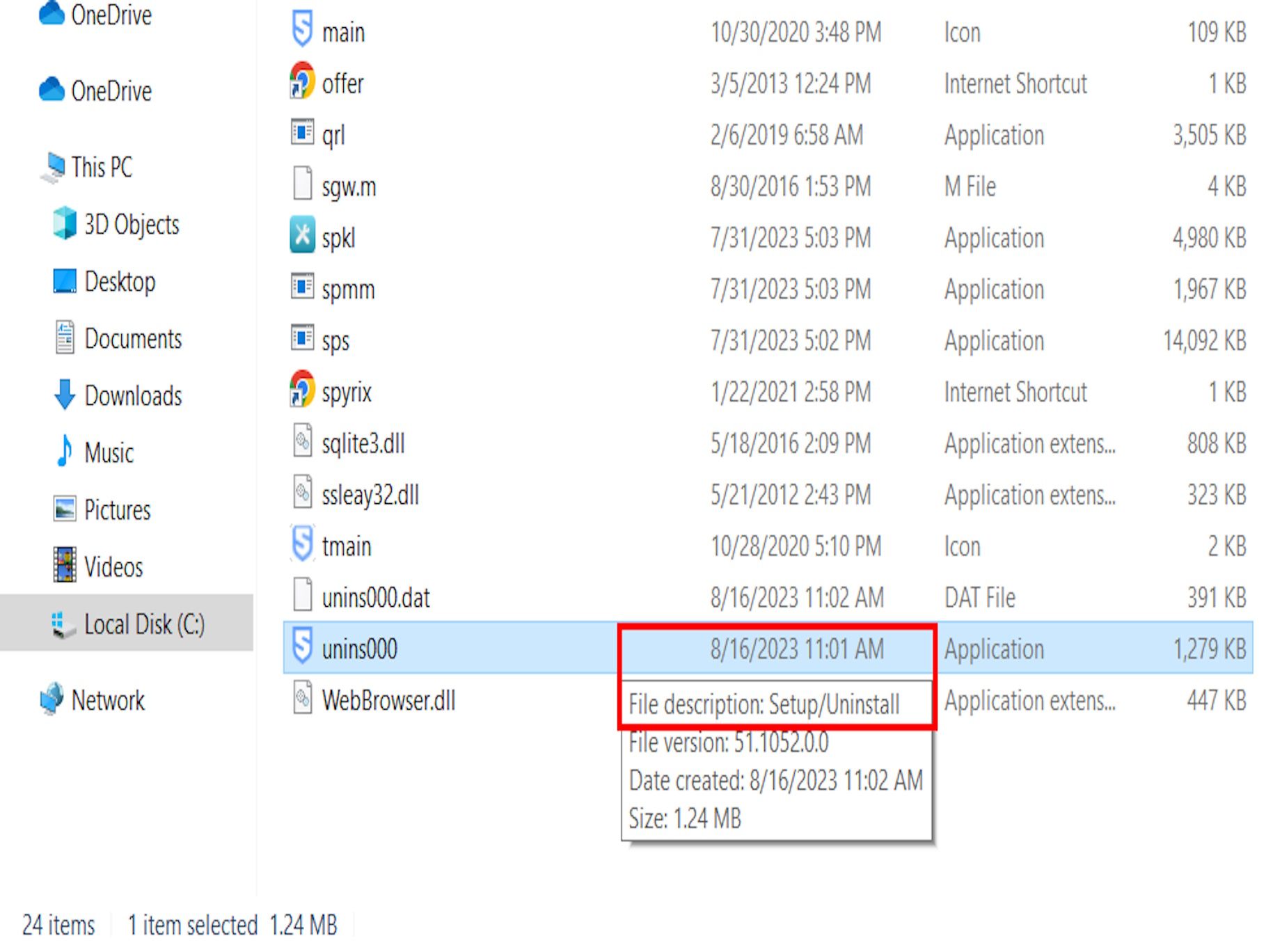

Klicken Sie in den Menüoptionen auf Dateipfad öffnen. Suchen Sie die Anwendungsdatei mit der Bezeichnung Setup/Deinstallation und doppelklicken Sie sie. Sie können die betreffende Anwendungsdatei finden, indem Sie mit dem Mauszeiger über alle Dateien mit der Bezeichnung „Anwendung“ fahren. Seien Sie bei unbekannten Dateien im Windows-Programmordner vorsichtig und überprüfen Sie sie mit einer einfachen Online-Suche.

Klicken Sie auf Ja, um die administrative Berechtigung für Änderungen zu erteilen, und klicken Sie dann auf Ja, um die Anwendung zu deinstallieren. Damit wird der Keylogger vollständig von Ihrem Computer entfernt.

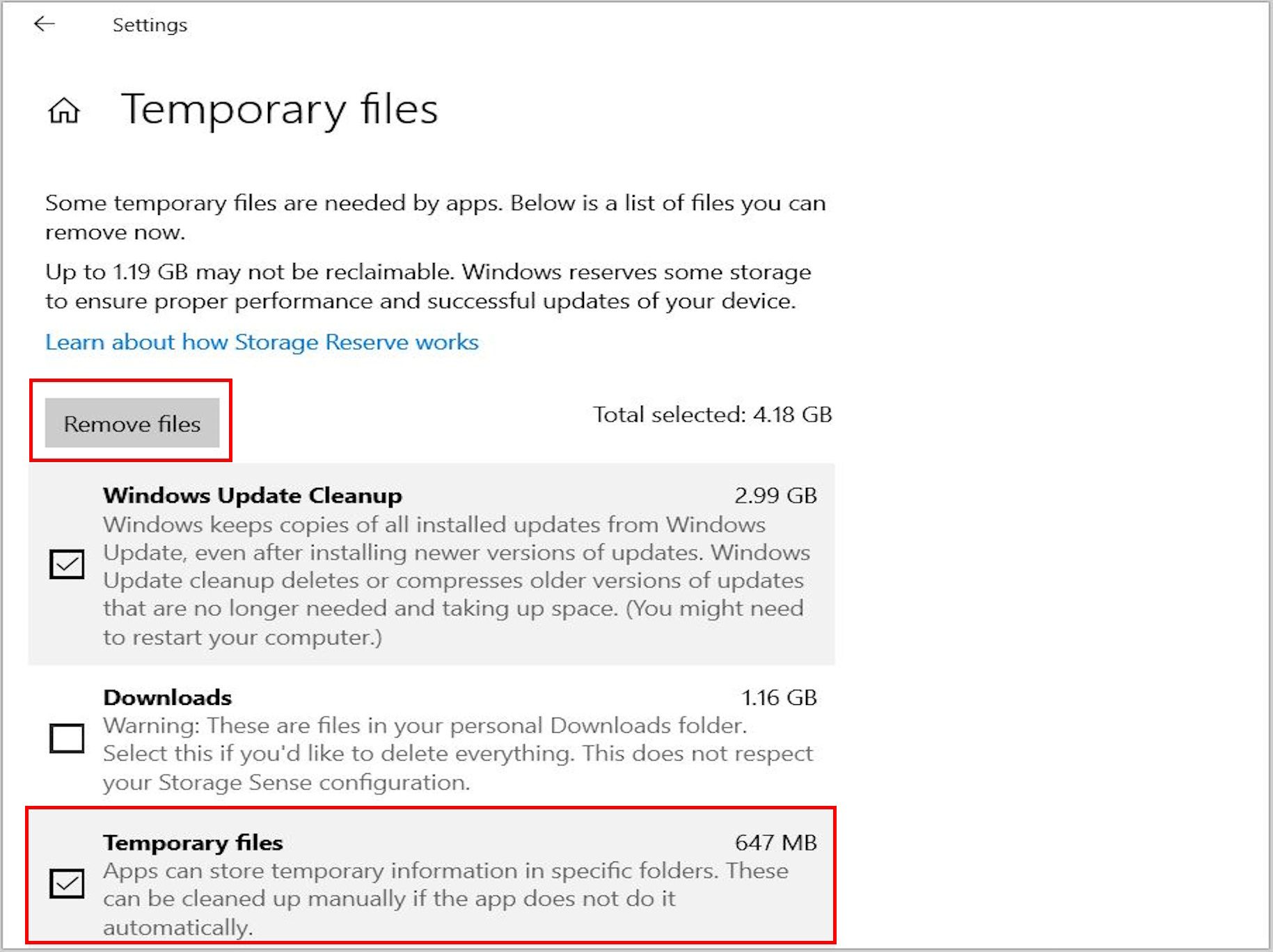

Temporäre Dateien löschen

Keylogger können sich in Ihrem Ordner für temporäre Dateien verstecken. Temporäre Dateien werden erstellt, um Informationen vorübergehend zu speichern und Speicherplatz für andere Aufgaben freizugeben. Sie sind auch Sicherheitsnetze, die Datenverluste bei der Ausführung von Programmen verhindern. Es wird dringend empfohlen, auch temporäre Dateien auf Mobilgeräten zu löschen.

Um temporäre Dateien unter Windows zu löschen, drücken Sie die Taste Windows > Einstellungen > System > Speicher > Temporäre Dateien > Dateien auswählen > Dateien auswählen.

Standardeinstellungen des Browsers wiederherstellen

Browser-basierte Keylogger können durch Wiederherstellung der Standard-Browsereinstellungen entfernt werden. Es ist auch wichtig, die Standardeinstellungen des Browsers auf Mobilgeräten wiederherzustellen, wenn der Verdacht auf Keylogger-Aktivitäten besteht.

Computer zurücksetzen

Sie können Ihren Computer auf einen Zeitpunkt (Datum und Uhrzeit) vor der Keylogger-Infektion zurücksetzen. Diese Aktion ermöglicht Ihnen einen Neustart, entfernt jedoch die meisten Ihrer Anwendungen, vorinstallierten Desktop-Anwendungen, Antiviren-Software, digitalen Lizenzen und zugehörigen digitalen Inhalte. Stellen Sie unbedingt sicher, dass wichtige Dateien und Programme vor dem Zurücksetzen gesichert werden – und stellen Sie sicher, dass ein Keylogger nicht als eines dieser Programme getarnt ist.

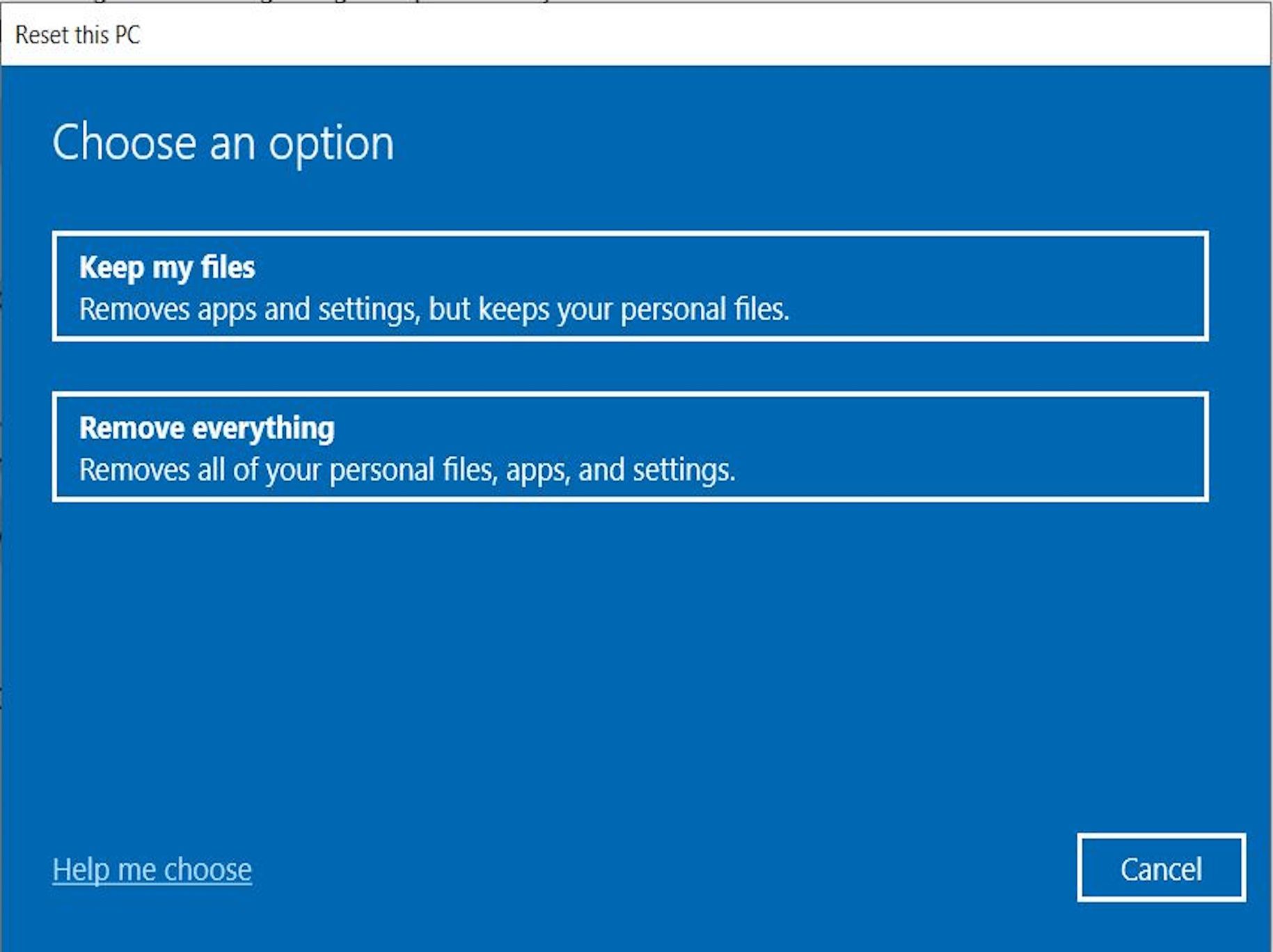

Um Ihren Windows-Computer zurückzusetzen, drücken Sie die Taste Windows > Einstellungen > Update und Sicherheit > Wiederherstellung > Diesen PC zurücksetzen > Starten > Eigene Dateien behalten oder Alles entfernen.

Windows-Sicherheit verwenden

Die beliebtesten Betriebssysteme, Windows und macOS, bieten ein gewisses Maß an Schutz vor Bedrohungen. Windows Security (Defender) zum Beispiel kann Ihren PC scannen und Viren und andere Bedrohungen wie Keylogger entfernen. Dies ist eines der besten kostenlosen Antivirenprogramme.

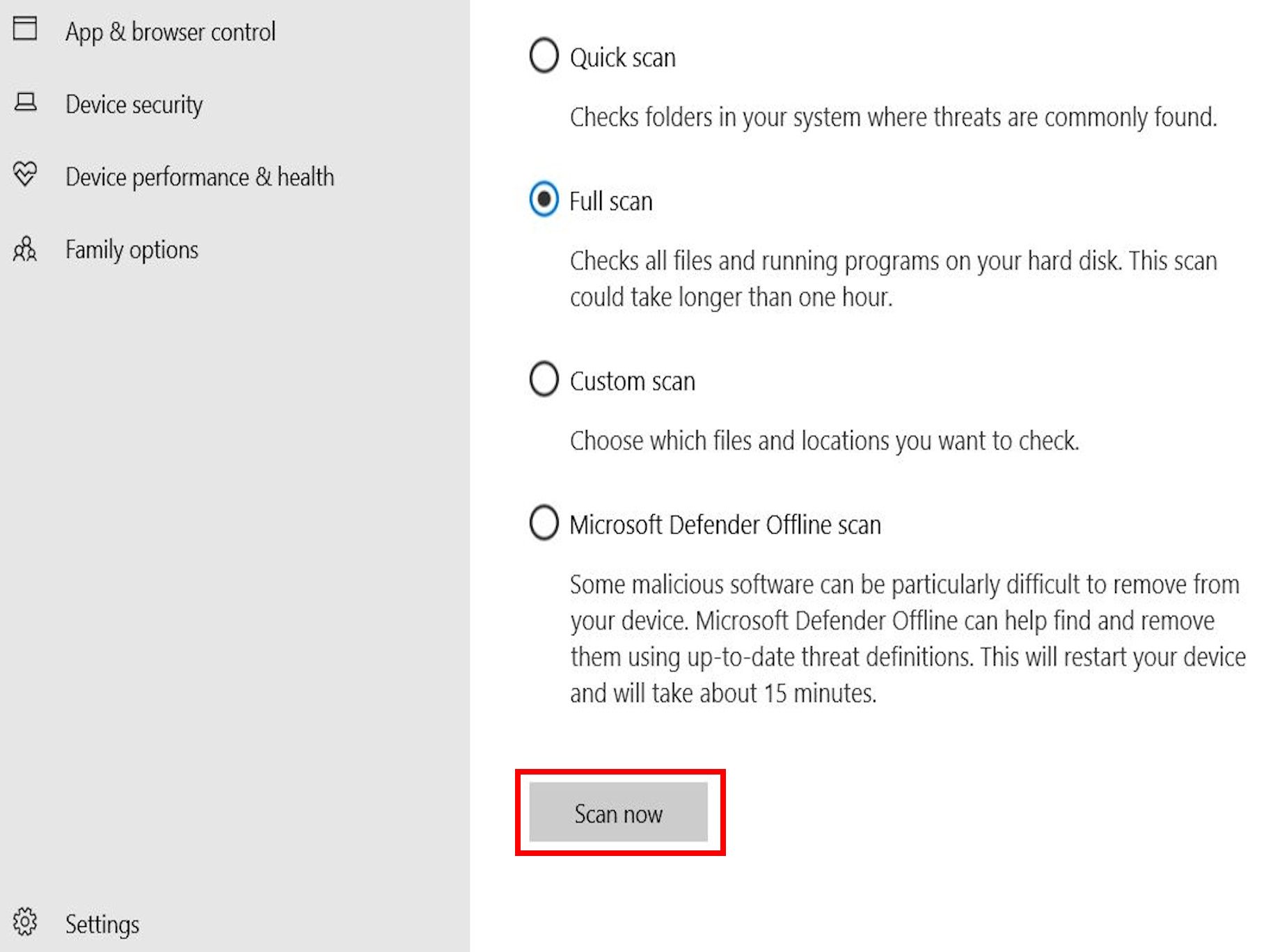

Um Keylogger mit Windows-Sicherheit zu entfernen, drücken Sie die Taste Windows > Einstellungen > Update und Sicherheit > Windows-Sicherheit > Viren- und Bedrohungsschutz > Scanoptionen > Vollständige Überprüfung > Jetzt prüfen. Entfernen Sie dann alle Keylogger oder Malware, die gefunden werden.

Microsoft Defender Offline-Scan aktivieren

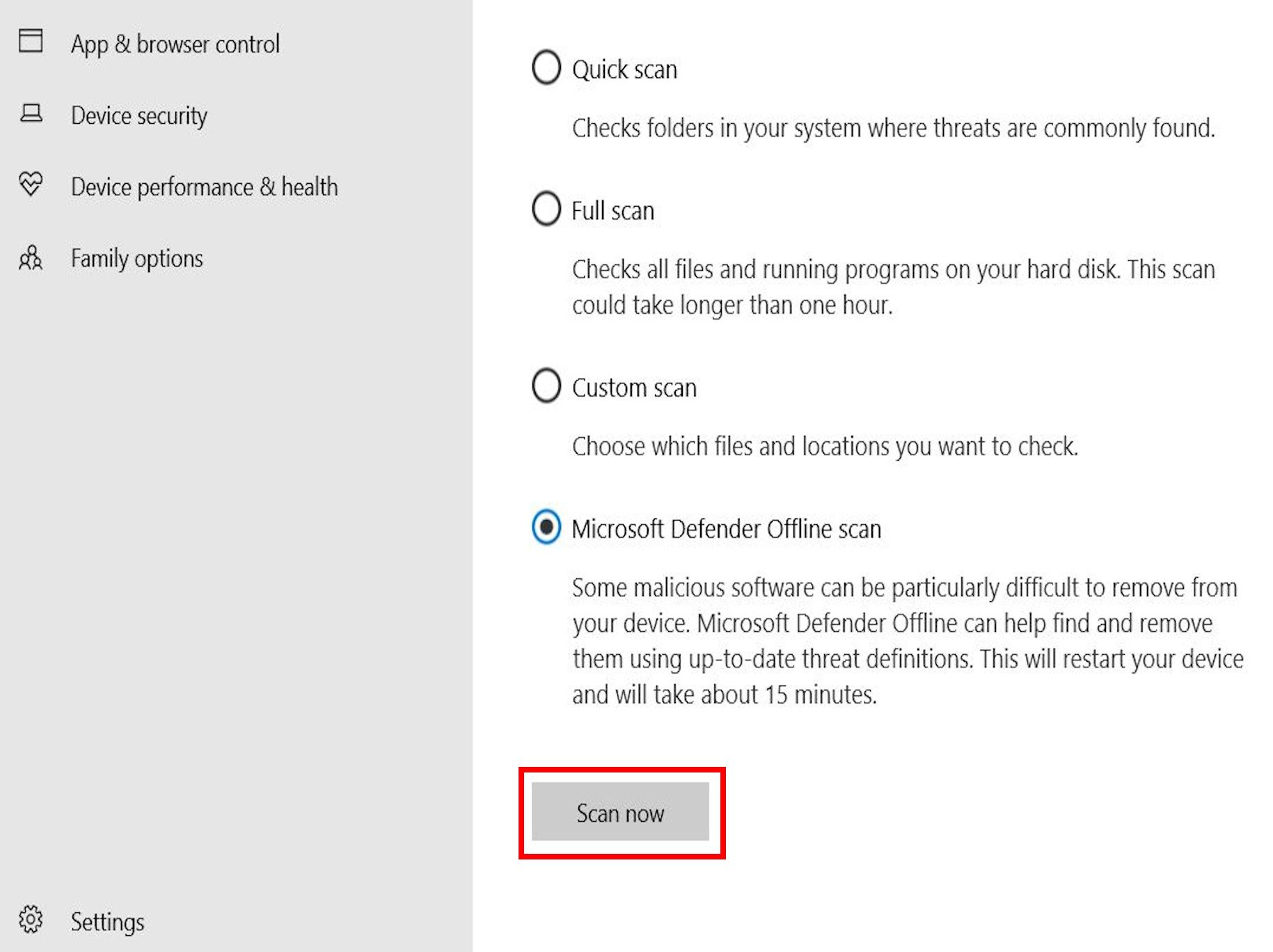

Der Microsoft Defender Offline-Scan durchsucht Ihren PC nach böswilliger Software wie Keyloggern und entfernt diese automatisch, auch wenn Sie offline sind. Das geht schnell und ist ganz einfach zu konfigurieren.

Um den Microsoft Defender Offlince-Scan zu aktivieren, drücken Sie die Taste Windows > Einstellungen > Update und Sicherheit > Windows-Sicherheit > Viren- und Bedrohungsschutz > Scanoptionen > Microsoft Defender Offline-Scan > Jetzt prüfen.

Dedizierten Antivirus-/Spyware-Entferner verwenden

Wenn alles andere fehlschlägt, kann ein spezielles und robustes Antivirus- oder Spyware-Entfernungsprogramm helfen, Keylogger von Ihrem Gerät zu entfernen. Sie haben viele Möglichkeiten zur Auswahl. Zu den beliebtesten gehören Bitdefender, Kaspersky, Norton und McAfee.

Wie man sich vor Keyloggern schützen kann

Wie das Sprichwort so schön sagt, ist Vorbeugen besser als Heilen. Eine Keylogger-Infektion proaktiv zu verhindern ist viel einfacher als Keylogger zu entfernen. Halten Sie sich an die folgenden Maßnahmen, um sich vor Keylogging-Angriffen zu schützen.

| Maßnahme | Beschreibung |

| Informiert bleiben | Informieren Sie sich über Keylogger, ihre Eigenschaften, ihre Funktionsweise, die Symptome von Keylogger-Angriffen und die notwendigen Gegenmaßnahmen und bleiben Sie diesbezüglich immer auf dem Laufenden. |

| Geräte überwachen | Beaufsichtigen Sie immer externe IT-Firmen, die Zugang zur IT-Infrastruktur Ihres Unternehmens haben, um zu verhindern, dass böswillige Akteure Keylogger installieren. |

| Geräte von der Videoüberwachung fernhalten | Halten Sie Geräte von Überwachungskameras fern, da Bedrohungsakteure das Filmmaterial abspielen können, um Tastatureingaben oder Tastendruckmuster von Benutzern zu erfassen. |

| Geräte sperren | Sperren Sie Ihre Geräte, wenn sie nicht benutzt werden. Richten Sie eine PIN/ein Passwort ein und minimieren Sie die Intervalle für den Ruhezustand/den Standby-Modus. |

| Dienstleister beaufsichtigen | Beaufsichtigen Sie immer externe IT-Firmen, die Zugang zur IT-Infrastruktur Ihres Unternehmens haben, um zu verhindern, dass böswillige Akteure Keylogger installieren. |

| Hardware überprüfen | Überprüfen Sie Ihre Geräte routinemäßig auf Hardware-Keylogger und achten Sie dabei auf USB-PS/2-Anschlüsse und das Innenleben der Tastatur. |

| Mit Vorsicht herunterladen | Die meisten Software-Keylogger werden über böswillige Downloads eingeschleust. Vermeiden Sie geknackte oder raubkopierte Software. Laden Sie Software oder Dateien nur aus vertrauenswürdigen Quellen herunter. |

| Vorsicht bei E-Mail-Links und -Anhängen | E-Mail-Links und Anhänge aus unbekannten Quellen sind ein Warnsignal, da sie Keylogger enthalten können. Überprüfen Sie verdächtige Nachrichten von bekannten Kontakten, um Phishing, Spear-Phishing oder Imitationen auszuschließen. |

| Verwenden Sie Werbeblocker und Popup-Blocker | Werbeblocker und Popup-Blocker verhindern nicht direkt das Keylogging. Sie können jedoch böswillige Skripte blockieren und Weiterleitungen zu böswilligen Websites verhindern, die Keylogger verbreiten. |

| Verschlüsselung von Tastatureingaben | Die Verschlüsselung der Tastatureingaben verhindert, dass sie von Keyloggern abgefangen werden können. Es verschlüsselt Tastatureingaben mit einem militärischen Verschlüsselungsalgorithmus, der nur durch das Betriebssystem oder die empfangende Anwendung entschlüsselt werden kann. |

| Automatisches Ausfüllen verwenden | Aktivieren Sie das automatische Ausfüllen in den Einstellungen Ihres Browsers, damit Webformulare mit einem einzigen Klick automatisch ausgefüllt werden, ohne dass Eingaben durch die Tastatur notwendig sind. |

| Eine gute Passworthygiene praktizieren | Verwenden Sie Passwort-Manager, um das Eintippen von Benutzernamen und Passwörtern zu vermeiden, die Keylogger stehlen könnten, aber seien Sie vorsichtig mit Browser-Erweiterungen. Verwenden Sie Ihre Passwörter nicht erneut und aktualisieren Sie sie regelmäßig, damit gestohlene Passwörter keinen Schaden mehr anrichten können. |

| Authentifizierungs- und Anmeldewarnungen aktivieren | Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA), Einmal-Passwörter (OTP) und Anmeldewarnungen. Sie können Sie auf einen unbefugten Zugriff durch Hacker aufmerksam machen, die die durch Keylogging erlangten Daten nutzen. |

| Betriebssystem aktualisieren | Regelmäßige Aktualisierungen Ihres Betriebssystems, Ihrer Software, Anwendungen und Programme schließen Sicherheitslücken und schützen Sie vor bestehenden, aufkommenden und neuen Bedrohungen, einschließlich Keylogging. |

| Viren- und Bedrohungsschutz in Windows aktivieren | Drücken Sie die Taste Windows > Einstellungen > Update und Sicherheit > Windows-Sicherheit > Viren- und Bedrohungsschutz > Einstellungen für den Viren- und Bedrohungsschutz > Einstellungen verwalten, und aktivieren Sie dann den Echtzeitschutz, den Schutz über die Cloud, die automatische Einreichung von Mustern und den Manipulationsschutz. |

| Ein starkes Antivirenprogramm verwenden | Ein stabiler Virenschutz, ein Anti-Keylogger oder eine Anti-Spyware kann die meisten Keylogger erkennen, entfernen und vor ihnen schützen. |

Schützen Sie sich mit Wbb Application Security von Gcore

Gcore schützt vor Zero-Day-Angriffen und den OWASP Top 10. Zero-Day-Angriffe nutzen bisher unbekannte Software-Schwachstellen aus, die zur Verbreitung von Malware wie Keyloggern genutzt werden können. Dasselbe gilt für OWASP Top 10 Schwachstellen, wie z.B. Injection oder Cross-Site Scripting.

Die fortschrittliche Web Application Security-Lösung von Gcore nutzt maschinelles Lernen und Echtzeitüberwachung, um den eingehenden Datenverkehr zu scannen und zu filtern. Es schützt Ihre Assets vor Zero-Day-Angriffen und OWASP Top 10-Angriffen, die von Angreifern zur Verbreitung von Malware genutzt werden können, die Keylogger enthalten kann.

Fazit

Wenn sie auf ethische Weise eingesetzt werden, wie bei der Überwachung von Eltern oder Mitarbeitern, können Keylogger hilfreich sein. Wenn sie jedoch böswillig zum Diebstahl sensibler Daten eingesetzt werden, stellen Keylogging-Angriffe eine große Schwachstelle dar, insbesondere für Unternehmen, die Telearbeit von einer Reihe von Geräten aus ermöglichen. Sie können selbst Maßnahmen ergreifen, um sich vor Keyloggern zu schützen und sie zu entfernen, aber manchmal ist zusätzliche Hilfe erforderlich.

Mit der Web Application Security Lösung von Gcore sind Ihre kritischen Ressourcen gegen alle Formen von OWASP Top 10 und Zero-Day-Angriffen geschützt, die zur Verbreitung von Malware, einschließlich Keyloggern, ausgenutzt werden können.

Ähnliche Artikel

Melden Sie sich für unseren Newsletter an

Erhalten Sie die neuesten Branchentrends, exklusive Einblicke und Gcore-Updates direkt in Ihren Posteingang.