In der heutigen digitalen Landschaft können die Kosten für ein Datenleck mit durchschnittlich 4,3 Millionen Dollar schwindelerregend hoch sein. Die Nachfrage nach robusten Cybersicherheitslösungen steigt, da die meisten Kunden und Branchen von Unternehmen ein gewisses Maß an Sicherheit verlangen. Das heißt, dass Investitionen in die Cybersicherheit keine typischen Ausgaben sind, sondern eine geschäftsorientierte, finanziell kluge Strategie. In diesem Artikel erfahren Sie, was Cybersicherheitslösungen sind, welche Optionen es gibt, wie Sie die richtige Strategie für Ihr Unternehmen auswählen, implementieren und optimieren können und welche Trends es im Jahr 2023 gibt.

Was sind Cybersicherheitslösungen?

Cybersicherheitslösungen umfassen eine breite Palette von Tools, Technologien und Dienstleistungen, die dazu dienen, Cyberbedrohungen abzuschwächen und digitale Ressourcen vor unbefugtem Zugriff, Datenlecks und anderen bösartigen Aktivitäten zu schützen. Cybersicherheitslösungen spielen eine entscheidende Rolle bei der Wahrung der Vertraulichkeit, Integrität und Verfügbarkeit von Informationssystemen und dem Schutz sensibler Daten, um den reibungslosen Betrieb Ihres Unternehmens in allen Branchen und Größenordnungen zu gewährleisten. Gängige Beispiele für solche Lösungen sind Schulungsprogramme für Mitarbeitende, Antiviren-Software und Firewalls.

Grundlegende Cybersicherheitslösungen

Um sich vor digitalen Bedrohungen zu schützen, muss man nicht immer in komplizierte und teure Lösungen investieren. Phishing und Ransomware sind bedeutende Risikofaktoren für Unternehmen jeder Größe, sowohl im öffentlichen als auch im privaten Sektor. Durch Schulungen, Datenschutz und Zugriffskontrollen können diese Angriffe jedoch wirksam abgewehrt werden.

Dieser Abschnitt bietet einen Überblick über wichtige Cybersicherheitslösungen, die für jedes Unternehmen mit einem digitalen Betrieb geeignet sind. Diese Lösungen sind besonders wertvoll für Unternehmen mit begrenzten Budgets für Cybersicherheit oder solche, die sich noch in der Anfangsphase der Implementierung einer Cybersicherheit befinden.

Cybersecurity-Schulung

Eine wichtige Lösung zur Eindämmung von Cyberbedrohungen ist eine Schulung zu diesem Thema, die eine Aufklärung von Mitarbeitenden oder Anwendern über die digitalen Werte, Schwachstellen und Risiken Ihres Unternehmens umfasst. Das Hauptziel besteht darin, das Bewusstsein für potenzielle Cyberbedrohungen und -Angriffe zu schärfen und den Einzelnen in die Lage zu versetzen, Vorfälle zu erkennen, darauf zu reagieren und zu melden.

Schulungen sollten interessant, relevant und praxisorientiert sein. Ein Unternehmen könnte einen allgemeinen Kurs über Phishing-Angriffe und einen speziellen Kurs für Entwickler über zum Thema sichere Programmierung anbieten.

Beispiele für Anbieter von Lösungen in diesem Bereich sind KnowBe4, SANS und Proofpoint. Einige dieser Programme bieten kostenlose Inhalte, darunter Produkte, Tools, Spickzettel und Anleitungen.

Eine solche Schulung sollte kein einmaliges Ereignis sein. Es müssen regelmäßige Schulungsprogramme durchgeführt werden, um Benutzer und Mitarbeitende über die sich entwickelnden Bedrohungen, Hackertechniken und neuen Sicherheitstools zu informieren.

Datenschutz

Datenschutzlösungen zielen darauf ab, die Datenbanken Ihres Unternehmens zu sichern und vor kritischen Datenverlusten zu schützen, die durch Hardwareausfälle, menschliches Versagen oder Softwarefehlfunktionen infolge von Cyberangriffen verursacht werden.

Eine effektive Lösung zum Schutz Ihrer Daten ist ein verschlüsseltes Cloud-Backup-Programm, das Ihre Daten regelmäßig automatisch an sichere Cloud-Standorte kopiert. Die Verschlüsselung von Backups bietet eine zusätzliche Schutzebene, die die Daten selbst dann unlesbar und unbrauchbar macht, wenn sich Hacker unbefugt Zugang zu Ihrem Backup verschaffen. Zu den Anbietern von Lösungen in diesem Bereich gehören NordLocker, Acronis, Idrive und CrashPlan.

Zugriffskontrollen

Zugriffskontrollen gewährleisten, dass nur autorisierte Benutzer auf Ihre Systeme zugreifen können. Starke Passwörter allein reichen nicht mehr aus, denn Hacker nutzen eine Reihe von Methoden wie Phishing-Angriffe, Social Engineering, automatisches Erraten von Passwörtern und Malware, um Anmeldedaten zu stehlen. Zugriffskontrolllösungen sind besonders wichtig für Remote-Teams, deren Mitarbeitende über unsichere Netzwerke auf Systeme zugreifen, oft mit persönlichen Geräten.

Die am einfachsten zu implementierende und wichtigste Lösung für die Zugriffskontrolle in Ihrem Unternehmen ist die Multi-Faktor-Authentifizierung (MFA), die 30–50 % aller zugriffsbezogenen Cyberangriffe verhindert. Die MFA verlangt von den Benutzern mehrere Formen der Identifizierung. Ein gängiges Beispiel für MFA ist die Eingabe eines Passworts durch den Benutzer, woraufhin ein einmalig generierter Code an das Mobilgerät gesendet wird, um sich anzumelden.

MFA-Software kann als eigenständige Anwendung oder als in die Anwendung eines Unternehmens integrierte API erworben werden. Beispiele für Anbieter von MFA-Lösungen sind Google Authenticator, LastPass und Okta.

Erweiterte Cybersicherheit für verbesserten Schutz

Je größer der digitale Fußabdruck eines Unternehmens ist und je mehr Partnerschaften mit bekannten Marken bestehen, desto wertvoller werden die Assets des Unternehmens für Hacker. In diesem Stadium empfiehlt es sich, in fortschrittliche Cybersicherheit zu investieren und diese Lösungen einzusetzen, bevor das Unternehmen zu sehr Cyberbedrohungen ausgesetzt ist. Wenn möglich, können Sie einen Fachmann für Cybersicherheit einstellen oder die Cybersicherheit auslagern, um ein effektives Management und die Umsetzung der aktuellen Best Practices zu gewährleisten.

Netzwerkschutz

Lösungen für den Netzwerkschutz sind unerlässlich, um den unbefugten Zugriff auf Netzwerkressourcen zu verhindern und Cyberangriffe schnell zu erkennen und zu vereiteln. Da die meisten Geräte eines Unternehmens mit Netzwerken wie WLAN, LAN, WAN oder Enterprise Private Network (EPN) verbunden sind, ist die Absicherung dieser Netzwerke von entscheidender Bedeutung, da Unternehmen skalieren und von außen eine größere Angriffsfläche bieten.

Netzwerk-Cybersicherheitslösungen arbeiten auf zwei Ebenen: Sie verhindern das Eindringen von Hackern in das Netzwerk und schützen einzelne Ressourcen innerhalb des Netzwerks (einschließlich Geräte, Software und Daten) für den Fall, dass externe Kontrollen umgangen werden.

Zu den bekanntesten Lösungen für die Cybersicherheit von Netzwerken gehören:

- Firewalls: Firewalls filtern den ein- und ausgehenden Traffic auf der Grundlage voreingestellter Befehle, blockieren effektiv den Zugang zu gefährlichen Websites und prüfen die Sicherheit der Benutzeranfragen.

- Virtuelle private Netzwerke (VPN): VPNs sind sichere, private Verbindungen, die Benutzern ermöglichen, auf das Internet oder ein privates Netzwerk zuzugreifen und dabei ihre Daten zu verschlüsseln und ihre IP-Adresse zu verschleiern. Mit VPNs können Mitarbeitende unabhängig von ihrem Standort sicher auf das Netzwerk eines Unternehmens zugreifen und gleichzeitig die Vertraulichkeit und Integrität der Datenübertragung wahren.

- E-Mail-Cybersicherheitslösungen: E-Mail-Sicherheitslösungen sind Tools oder Maßnahmen, die implementiert werden, um die E-Mail-Kommunikation vor Bedrohungen wie Spam, Phishing, Malware und unbefugtem Zugriff zu schützen und die Vertraulichkeit, Integrität und Verfügbarkeit von E-Mail-Daten zu gewährleisten. Sie können Unternehmensdaten vor Phishing- und Malware-Angriffen und Datenpannen schützen, geschäftliche E-Mails vor Spoofing bewahren und E-Mail-Inhalte vor unbefugter Offenlegung schützen. Viele E-Mail-Anbieter bieten zwar integrierte Sicherheitsfunktionen, aber es können zusätzliche Schutzmechanismen erforderlich sein, z. B. wenn ein Unternehmen hochsensible Daten per E-Mail verarbeitet oder zu einer Branche gehört, in der erhöhte Anforderungen an die E-Mail-Sicherheit gelten, wie im Gesundheitswesen.

- Intrusion Prevention Systems (IPS): IPS überwachen aktiv den Netzwerkverkehr und erkennen und blockieren potenzielle Bedrohungen. Sie verhindern unbefugten Zugriff oder Angriffe auf Computersysteme und Netzwerke in Echtzeit.

- DDoS-Schutz: DDoS-Schutzlösungen sind defensive Maßnahmen, die den Traffic überwachen, um DDoS-Angriffe (Distributed Denial-of-Service) abzuschwächen und zu verhindern. Sie schützen Netzwerke und Online-Dienste, indem sie bösartigen Datenverkehr filtern und blockieren.

Netzwerk-Cybersicherheitslösungen sind eine übergreifende Kategorie. Daher beziehen sich einige der in diesem Abschnitt beschriebenen Lösungen auch auf die Netzwerksicherheit im Allgemeinen.

Schutz von Endpunkten

In der Landschaft der Telearbeit und der zunehmenden Verbreitung von Geräten ist ein robuster Endpunktschutz für den Schutz sensibler Unternehmensdaten von größter Bedeutung. Von Laptops und Mobiltelefonen bis hin zu Wearables, medizinischen Geräten, Scannern und IoT-Geräten dienen Endgeräte als potenzielle Einfallstore für Cyberangriffe, was effektive Sicherheitslösungen unabdingbar macht.

Statistiken von IBM zeigen, dass erschütternde 70 % der Datenpannen auf Schwachstellen in Endgeräten zurückzuführen sind. Da private Geräte regelmäßig für berufliche Zwecke und berufliche Geräte gelegentlich für private Aktivitäten genutzt werden, hat sich die Risikolandschaft exponentiell erweitert.

Um diese Bedrohungen zu bekämpfen, müssen Unternehmen umfassende Lösungen für die Cybersicherheit von Endgeräten einsetzen. Solche Lösungen sind so konzipiert, dass sie direkt auf den einzelnen Geräten installiert werden und deren Dateien, Prozesse und Systeme systematisch analysieren, um sämtliche Anzeichen verdächtiger oder bösartiger Aktivitäten zu erkennen. Beispiele für weit verbreitete Lösungen zum Endgeräteschutz sind Crowdstrike, Sophos, Kaspersky und SentinelOne.

Schutzlösungen für Endpunkte in Unternehmen

Herkömmliche Antiviren-Software hat zwar lange Zeit als primärer Schutzmechanismus gedient, aber ihre Wirksamkeit ist nur auf wenige Geräte beschränkt. Unternehmen benötigen robustere Cybersicherheitslösungen, wie eine Enterprise Protection Platform (EPP), Endpoint Detection and Response (EDR) und Extended Detection and Response (XDR). Hinweis: Den geringsten Schutz bietet EPP und den höchsten Schutz XDR.

EPP fungiert als proaktiver Schutzschild, der Angriffe auf Endpunkte präventiv verhindert. Angesichts der Raffinesse moderner Bedrohungen reicht es jedoch möglicherweise nicht aus, sich nur auf EPP zu verlassen. EDR bietet fortschrittliche Funktionen zur Erkennung und Behandlung von Bedrohungen, die speziell entwickelt wurden, um Bedrohungen zu identifizieren und zu neutralisieren, die möglicherweise an den EPP-Schutzmaßnahmen vorbeigegangen sind. Da die Notwendigkeit eines umfassenden Schutzes erkannt wurde, integrieren moderne Cybersicherheitslösungen jetzt sowohl EPP- als auch EDR-Funktionen in eine einheitliche Plattform. Diese Konsolidierung erlaubt Unternehmen, die Defensive zu verstärken und ein höheres Maß an Endgerätesicherheit zu erreichen.

Ein wirksamer Endpunktschutz geht jedoch über einzelne Geräte hinaus. Angriffe können sich in verschiedenen Domänen manifestieren, darunter Datenbanken, Anwendungen, Netzwerke und Cloud-Workloads. Um dieser breiteren Bedrohungslandschaft zu begegnen, wenden sich Unternehmen erweiterten Erkennungs- und Reaktionslösungen (XDR) zu. XDR beinhaltet einen ganzheitlichen Ansatz, der den Schutz über die Endpunkte hinaus ausdehnt und multidimensionale Fähigkeiten zur Reaktion auf Bedrohungen einschließt.

Audit-Protokollverwaltung

Audit-Protokollierungslösungen für die Cybersicherheit dokumentieren die Aktivitäten innerhalb der Software eines Unternehmens. Diese Aktivitäten umfassen eine breite Palette von Ereignissen, darunter Datenbankzugriffe und -änderungen, administrative Aktionen und Anmeldefehler. Mit der Möglichkeit zu entscheiden, welche spezifischen Aktivitäten verfolgt werden sollen, können Unternehmen unschätzbare Einblicke aus Audit-Protokollen gewinnen, die genau aufzeigen, wann ein Ereignis eingetreten ist, sowie den entsprechenden Zeitstempel und den verantwortlichen Benutzer.

Die Bedeutung der Audit-Protokollierung geht weit über die reine Dokumentation hinaus. Diese umfassenden Protokolle sind eine wertvolle Ressource für Sicherheitsteams bei der Untersuchung möglicher Lecks. Durch die Analyse des hinterlassenen Audit Trails können Sicherheitsexperten die Abfolge der Ereignisse, die zu einem Sicherheitsvorfall geführt haben, entschlüsseln. Diese forensischen Möglichkeiten helfen nicht nur dabei, die Art und den Umfang des Problems zu verstehen, sondern spielen auch eine entscheidende Rolle bei der Implementierung effektiver Abhilfemaßnahmen.

Lösungen für die Audit-Protokollierung im Bereich der Cybersicherheit können als eigenständige Tools implementiert werden oder in umfassenderen Sicherheitsframeworks wie SIEM (Security Information and Event Management) und IAM (Identity and Access Management) enthalten sein. Führende Anbieter von Cloud-Diensten und Datenbankverwaltungssystemen haben oft robuste Audit-Protokollierungsfunktionen als integralen Bestandteil ihrer Angebote integriert.

Durch den Einsatz einer umfassenden Verwaltung von Audit-Protokollen können Unternehmen ihre Sicherheitslage verbessern, die Einhaltung gesetzlicher Vorschriften gewährleisten und eine proaktive Erkennung von Bedrohungen ermöglichen. Darüber hinaus kann die Fülle der in den Audit-Protokollen gespeicherten Daten für die Feinabstimmung von Sicherheitsrichtlinien, die Identifizierung potenzieller Schwachstellen und die Verbesserung der allgemeinen Systemleistung genutzt werden.

Umgang mit Schwachstellen

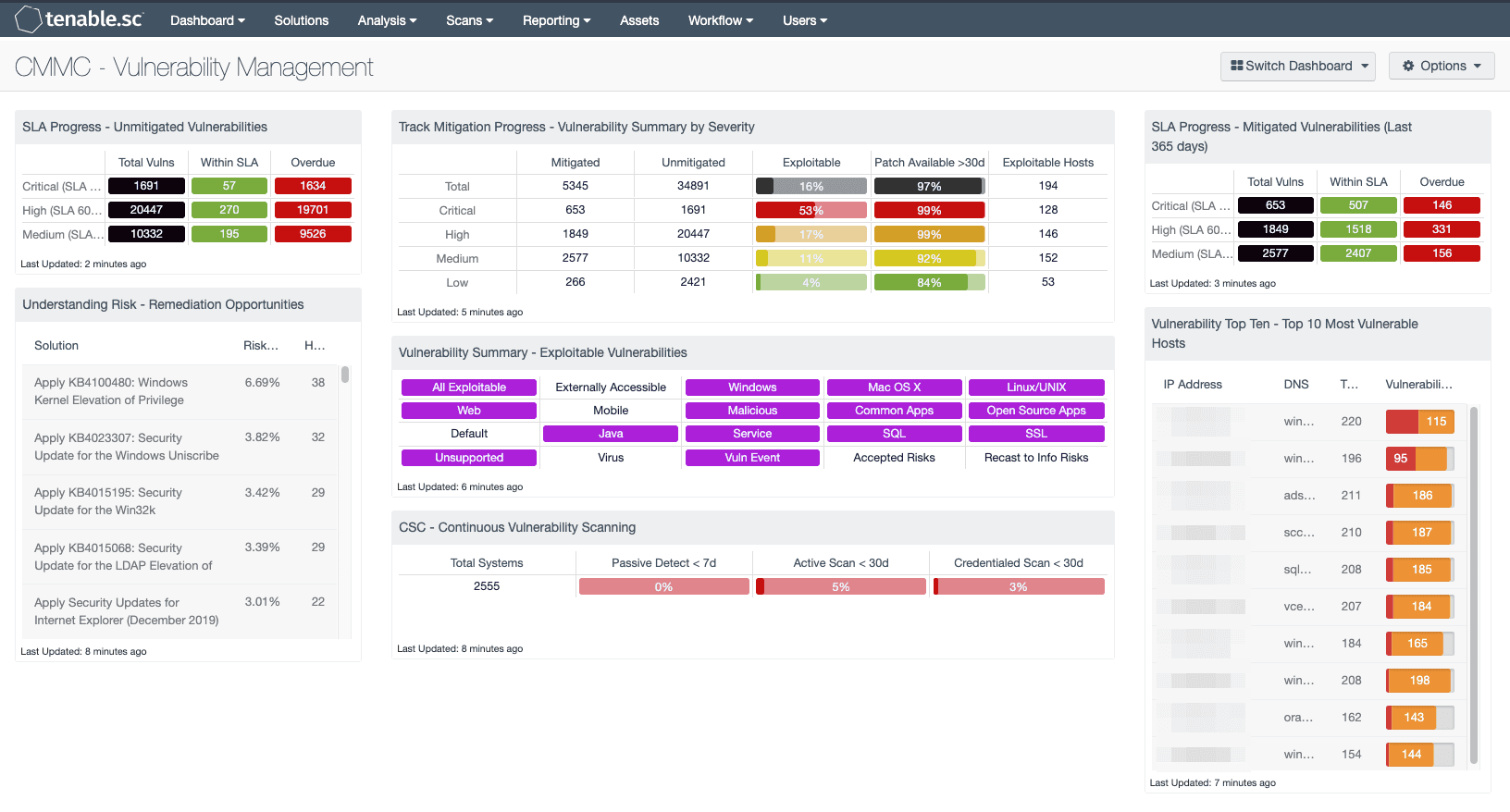

Für das Schwachstellenmanagement spielen robuste Cybersicherheitslösungen eine entscheidende Rolle bei der Identifizierung, Priorisierung und Behebung in Computersystemen, Netzwerken und Software. Solche Schwachstellen umfassen ein breites Spektrum an potenziellen Risiken, darunter ungepatchte Bugs, veraltete Systeme oder Software und Fehlkonfigurationen von Software- und Hardwarekomponenten.

Manuelles Schwachstellenmanagement ist zwar hypothetisch möglich, aber es ist zeitaufwändig und fehleranfällig, selbst für kleinere Organisationen. Um diese kritischen Vorgänge zu rationalisieren und zu automatisieren, setzen Sicherheitsteams auf spezialisierte Software für das Schwachstellenmanagement. Diese leistungsstarken Cybersicherheitslösungen überwachen den gesamten Lebenszyklus des Schwachstellenmanagements, von der Identifizierung über die Behebung bis hin zur umfassenden Berichterstattung.

Lösungen für Schwachstellenmanagement in Unternehmen

Neben umfassender Software für das Schwachstellenmanagement gibt es auch Einzellösungen wie Schwachstellenscanner und Patch-Management-Tools. Schwachstellenscanner konzentrieren sich auf die Identifizierung und Auflistung von Schwachstellen und dienen als erster Schritt zur Risikominderung. Für Unternehmen mit begrenzten Budgets können sie als Einstieg in die fortgeschrittene Cybersicherheit dienen und eine erste Einschätzung der Schwachstellen liefern. Die Interpretation und Priorisierung der identifizierten Schwachstellen erfordert jedoch in der Regel das Fachwissen eines engagierten Sicherheitsexperten, der wirksame Abhilfemaßnahmen anleiten kann.

Patch-Management-Lösungen verfolgen einen proaktiveren Ansatz als Schwachstellenscanner, indem sie die notwendigen Softwarepatches auf den Geräten identifizieren, erwerben, testen und installieren und so gewährleisten, dass kritische Schwachstellen schnell behoben werden. Cybersicherheitslösungen für das Patch-Management werden vor allem in der IT-Abteilung eingesetzt, insbesondere in größeren Unternehmen mit umfangreichen Software-Ökosystemen, die überwacht werden müssen. Diese Lösungen rationalisieren die Verwaltung von Patches für eine Vielzahl von Geräten und sorgen dafür, dass kritische Updates umgehend implementiert werden, um potenzielle Risiken zu minimieren.

Bekannte Beispiele für Lösungen zum Schwachstellenmanagement sind Tenable Nessus und Rapid7 InsightVM, die beide für ihre robusten Funktionen und ihre bewährte Erfolgsbilanz in der Branche bekannt sind.

Penetrationstests

Penetrationstests (oder „Pen-Tests“) sind ein wichtiger Aspekt der Cybersicherheit, der die Sicherheitslage von Systemen durch die Simulation von Cyberangriffen bewertet. Sie bieten einen umfassenden Ansatz zur Identifizierung von Schwachstellen, der über den Umfang herkömmlicher Schwachstellenanalysen hinausgeht.

Vor der Durchführung eines Penetrationstests wird der Umfang festgelegt, der die zu prüfenden Bereiche umfasst. Das kann Software, Hardware, Netzwerke und sogar den menschlichen Aspekt durch simulierte Angriffe auf Mitarbeitende umfassen. Indem sie Systeme kontrollierten Cyberangriffen aussetzen, gewinnen Unternehmen wertvolle Erkenntnisse über ihre Sicherheitsvorkehrungen und können Schwachstellen proaktiv beheben, bevor sie von böswilligen Akteuren ausgenutzt werden. Penetrationstests spielen eine entscheidende Rolle bei der Aufdeckung von Schwachstellen, die bei herkömmlichen Sicherheitsbewertungen übersehen werden können, wodurch die allgemeine Resilienz erhöht und potenzielle Risiken minimiert werden.

Penetrationstests werden von unabhängigen Sicherheitsexperten, spezialisierten Penetrationstestunternehmen und Managed Security Service Providern (MSSP) angeboten. Zu den führenden Lösungsanbietern im Bereich der Penetrationstests gehören Bugcrowd, HackerOne, ImmuniWeb und Gcore.

Spezialisierte Lösungen

Wenn es um den Schutz bestimmter Technologien geht, sind spezielle Lösungen unerlässlich. Es gibt drei Haupttypen von spezialisierten Lösungen, die jeweils auf Anwendungen, die Cloud und das IoT ausgerichtet sind. Schauen wir uns diese der Reihe nach an.

Anwendungssicherheit

Lösungen für die Anwendungssicherheit spielen eine entscheidende Rolle beim Schutz von Software, die den geschäftlichen Betrieb steuert. Vom Entwurf bis zur Produktion bieten diese Lösungen eine zusätzliche Schutzschicht, die die Auswirkungen potenzieller Angriffe abmildert.

Es gibt verschiedene Arten von Anwendungssicherheitslösungen, die jeweils bestimmte Aspekte des Anwendungsschutzes abdecken:

- Web Application Firewalls (WAFs): WAFs fungieren als Gatekeeper und schützen all Ihre Webressourcen, einschließlich Webanwendungen und APIs, vor unberechtigtem Zugriff auf vertrauliche Daten. Durch die Überwachung des Traffics in Echtzeit können WAFs voreingestellte Regeln durchsetzen, um bösartige Anfragen zu blockieren und potenzielle Angriffe zu vereiteln. Gcore WAF ist ein Beispiel für eine solche Lösung. Unser Tool nutzt maschinelles Lernen, um den Traffic einer Anwendung zu überwachen und den Zugriff sofort zu blockieren, wenn Malware entdeckt wird.

- Static Application Security Testing (SAST): SAST konzentriert sich auf die Überprüfung des Codes einer Anwendung, um häufige Programmierfehler, unsichere Programmierpraktiken und bekannte Sicherheitsschwachstellen zu identifizieren. Durch die Analyse der Codebasis können Entwickler mithilfe von SAST-Tools Schwachstellen während des Entwicklungszyklus proaktiv beheben.

- Dynamic Application Security Testing (DAST): DAST verfolgt einen anderen Ansatz, indem es eine laufende Anwendung überwacht und Penetrationstests in Echtzeit durchführt. Indem sie verschiedene ungewöhnliche oder bösartige Eingaben an die Anwendung senden, bewerten DAST-Tools, wie die Anwendung reagiert und erkennen potenzielle Schwachstellen oder Bugs. Die Entwickler erhalten dazu detaillierte Berichte, in denen identifizierte Schwachstellen hervorgehoben werden.

Veracode und Checkmarx bieten sowohl SAST- als auch DAST-Funktionen.

- Runtime Application Self-protection (RASP): RASP-Lösungen gehen bei der Anwendungssicherheit noch einen Schritt weiter und befinden sich innerhalb der Anwendungsumgebung selbst. Eingebettet in die Laufzeitumgebung kann RASP genau zwischen bösartigen und legitimen Aktionen unterscheiden. Ein bekanntes Beispiel für RASP ist Fortify.

Cloud-Sicherheit

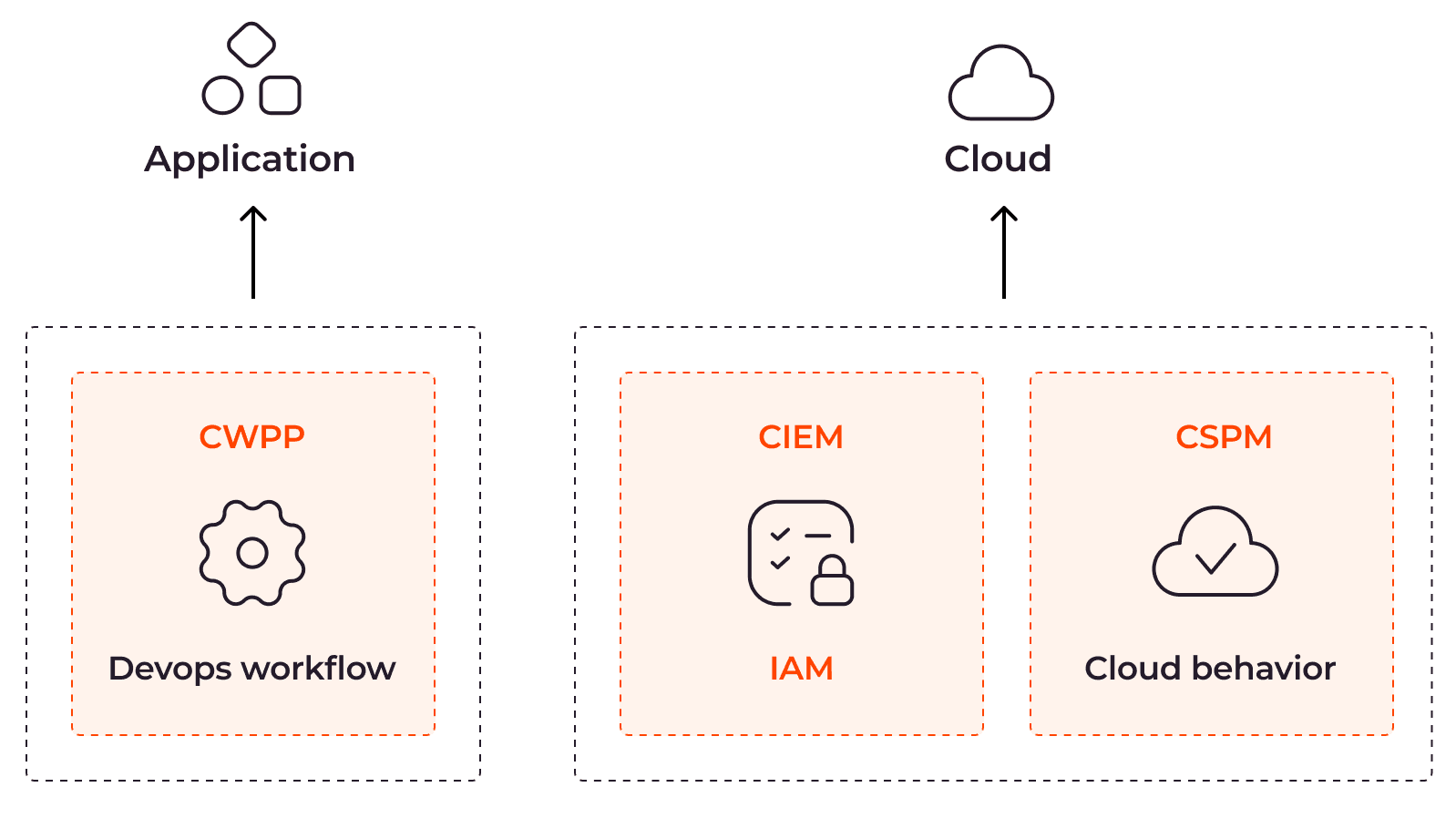

Cloud-Sicherheitslösungen schützen Assets, die in Cloud-Umgebungen gehostet werden. Diese Lösungen umfassen sowohl lokale Netzwerksicherheitsmaßnahmen, wie Firewalls, VPNs und Intrusion Detection Systeme, als auch cloudspezifische Lösungen.

Cloud Workload Protection Platforms (CWPPs) überwachen die Nutzung von Cloud-Ressourcen durch bestimmte Anwendungen und erkennen verdächtige Aktivitäten. Cloud Access Security Broker (CASBs) bieten als Vermittler eine zusätzliche Sicherheitsebene zwischen Cloud-Nutzern und Anbietern. Cloud Security Posture Management (CSPM) konzentriert sich auf die Identifizierung und Behebung von Cloud-Fehlkonfigurationen.

Viele Cloud-Anbieter bieten zwar integrierte Sicherheitslösungen oder Erweiterungen an, doch einige Unternehmen benötigen spezielle Cybersicherheitskontrollen. Cloud-Sicherheitslösungen von Drittanbietern wie Sophos Central, Check Point CloudGuard und Proofpoint bieten umfassenden Schutz und gewährleisten die Integrität von Cloud-Assets.

IoT-Sicherheit

IoT-Sicherheitslösungen schützen eine Vielzahl von Geräten, die mit dem Internet verbunden sind und miteinander interagieren. Dazu gehört eine breite Palette von Technologien, wie z. B. kontaktlose Zahlungssysteme, intelligente medizinische Wearables und intelligente Sensoren.

Mit der Ausweitung der IoT-Landschaft wächst auch das potenzielle Risiko. Laut einem Bericht von IBM aus dem Jahr 2022 steigen die durchschnittlichen Kosten einer Datenpanne in einer IoT-Umgebung um 152.465 $, was den dringenden Bedarf an robusten Sicherheitsmaßnahmen unterstreicht.

Die IoT-Sicherheit ist eng mit der Endgerätesicherheit verbunden, und viele der jeweiligen Sicherheitsmaßnahmen überschneiden sich. Dennoch gibt es spezielle Sicherheitslösungen, die für die Verwaltung, Überwachung und den Schutz von IoT-Geräten entwickelt wurden. Prominente Beispiele für IoT-Sicherheitslösungen sind AWS IoT Device Defender, Forescout und McAfee Embedded Control. Diese Lösungen bieten umfassende Funktionen zur Erkennung und Eindämmung von Bedrohungen, die speziell für IoT-Geräte gelten, und gewährleisten so die Integrität und den Schutz der zwischen vernetzten Geräten übertragenen Daten.

Leitfaden zur Optimierung von Sicherheitslösungen

Um den Return on Investment (ROI) von Cybersicherheitslösungen zu erkennen, müssen Sie wissen, wie Sie die Tools auswählen, die am besten zu den spezifischen Cybersicherheitsanforderungen, dem Budget und den operativen Kapazitäten Ihres Unternehmens passen. Der bloße Kauf zahlreicher Tools garantiert keine optimale Sicherheit. Daher ist es wichtig, dass Sie Ihre Cybersicherheit mit Bedacht aufbauen.

#1 Asset-Inventar anlegen

Legen Sie eine umfassende Liste aller potenziellen Einstiegspunkte an, die Cyberkriminelle ausnutzen könnten (einschließlich interner und externer Angriffsflächen). Anhand dieser Bestandsaufnahme können Sie feststellen, welche Assets geschützt werden müssen, und dementsprechend Ihre Auswahl treffen.

#2 Gesetzliche und branchenspezifische Anforderungen prüfen

Machen Sie sich mit den gesetzlichen und branchenspezifischen Cybersicherheitsvorschriften vertraut, die für Ihr Unternehmen relevant sind. Stellen Sie sicher, dass Ihre Cybersicherheitsmaßnahmen mit diesen Anforderungen übereinstimmen. Achten Sie darauf, dass Sie die einzelnen Rollen und Verantwortlichkeiten innerhalb Ihrer Organisation berücksichtigen. Möglicherweise müssen Sie Ihr Personal anpassen oder das Outsourcing an einen Experten für Cybersicherheit in Betracht ziehen.

#3 Risikobewertung durchführen

Identifizieren Sie Schwachstellen und bewerten Sie deren mögliche Auswirkungen und Eintrittswahrscheinlichkeit. Ordnen Sie sie nach ihrer Bedeutung und ihren potenziellen Auswirkungen auf die Sicherheit Ihres Unternehmens nach Prioritäten. Deloitte fand heraus, dass 56 % der leistungsstarken Unternehmen qualitative Risikobewertungen durchführen, um den ROI zu optimieren. Nehmen Sie relevante Fragen aus der folgenden Liste, die auf bewährten Behördenpraktiken basiert, um Ihre Risikobewertung durchzuführen.

- Welche Assets sind mit Ihrem Netzwerk verbunden?

- Welchen Schutz benötigen diese Assets?

- Wer hat Zugriff auf diese Assets?

- Wo werden die Assets aufbewahrt?

- Wie werden diese Assets derzeit geschützt?

- Welchen Bedrohungen sind diese Assets ausgesetzt?

- Welche internen Maßnahmen gibt es, wenn ein Problem auftritt?

#4 An Unternehmenszielen ausrichten

Ihre Entscheidungen im Bereich der Cybersicherheit sollten mit Ihren breiteren Geschäftszielen, Wachstumsplänen und strategischen Partnerschaften übereinstimmen. Vergewissern Sie sich, dass die von Ihnen ausgewählten Lösungen zum Gesamterfolg Ihres Unternehmens beitragen. Schaffen Sie eine Cybersicherheitsinfrastruktur, die dem prognostizierten Wachstum Rechnung trägt.

#5 Infrastruktur der Cybersicherheit regelmäßig aktualisieren

Machen Sie sich bewusst, dass die Prozesse Ihres Unternehmens dynamisch sind und dass Änderungen in den Abläufen Anpassungen Ihrer Cybersicherheitsmaßnahmen erfordern können. Führen Sie jährliche Überprüfungen Ihrer Cybersicherheitsinfrastruktur durch, wie es 66 % der Unternehmen mit hoher Cyberperformance tun.

Implementierung von Cybersicherheitslösungen zur Erfüllung von Compliance

In bestimmten Fällen ist die Implementierung spezifischer Cybersicherheitsmaßnahmen nicht nur notwendig, weil Sie deren Bedeutung erkennen, sondern auch aufgrund gesetzlicher Bestimmungen, Versicherungspolicen oder Branchenstandards.

Um die Einhaltung der Vorschriften zu gewährleisten und Ihr Unternehmen zu schützen:

- Verstehen Sie die geltenden Standards: Recherchieren Sie die Cybersicherheitsstandards, die von Unternehmen in Ihrer Branche oder Nische befolgt werden. So erhalten Sie Einblicke in die besten Praktiken und Anforderungen, die für Ihr Unternehmen relevant sind.

- Werten Sie Ihre Daten aus: Bewerten Sie die Art und den Umfang der Daten, die Sie verarbeiten. Wenn Sie wissen, wie sensibel und kritisch die Daten sind, können Sie den Grad der Sicherheitsmaßnahmen bestimmen, der für einen angemessenen Schutz erforderlich ist.

- Wägen Sie die Vorteile der Compliance ab: Vergleichen Sie die Vorteile der Einhaltung mit den potenziellen Folgen der Nichteinhaltung. Auch wenn einige Anforderungen zwar empfohlen, aber nicht verpflichtend sind, ist es wichtig, die potenziellen Risiken und Haftungen im Zusammenhang mit der Nichteinhaltung zu berücksichtigen.

Hier sind einige Beispiele für gängige Vorschriften, die spezielle Cybersicherheitslösungen erfordern:

- Health Insurance Portability and Accountability Act (HIPAA): Wenn Sie beispielsweise mit persönlichen Gesundheitsdaten von US-Bürgern umgehen, ist die Einhaltung des HIPAA zwingend erforderlich. Diese Verordnung erfordert die Implementierung von Zugangskontroll-, Audit-Protokollierungs- und Datenschutzlösungen, um sensible Gesundheitsdaten zu schützen.

- Payment Card Industry Data Security Standard (PCI DSS): Wenn Sie Zahlungen direkt verarbeiten, ist die Einhaltung des PCI DSS unerlässlich. Die Anforderungen an die Cybersicherheit umfassen verschiedene bereits erwähnte Maßnahmen, einschließlich Penetrationstests, um die Sicherheit von Zahlungskartendaten zu gewährleisten.

- Datenschutz-Grundverordnung (DSGVO): Wenn Sie personenbezogene Daten von europäischen Bürgern verarbeiten, müssen Sie die DSGVO einhalten. Diese Verordnung schreibt Maßnahmen zur Zugangskontrolle, zum Datenschutz und zur Netzwerksicherheit vor, um die Rechte des Einzelnen auf Datenschutz zu schützen.

- Anforderungen von Versicherungspolicen: Prüfen Sie Ihre Versicherungsdaten, um festzustellen, ob spezielle Maßnahmen zur Cybersicherheit erforderlich sind. So kann Ihre Police beispielsweise die Implementierung einer Multi-Faktor-Authentifizierung (MFA) für Computer, webbasierte E-Mail-Konten und VPN-Fernanmeldungen vorschreiben.

Auslagerung der Cybersicherheit

In der heutigen dynamischen Bedrohungslandschaft entscheiden sich viele Unternehmen, unabhängig von ihrer Größe, dafür, einen Teil oder die gesamte Verwaltung ihrer Cybersicherheit an spezialisierte Drittanbieter auszulagern. Diese strategische Entscheidung bietet zahlreiche Vorteile, darunter Kosteneffizienz, Zugang zu Fachwissen, Abdeckung rund um die Uhr und modernste Technologien.

Laut IBM können Unternehmen, die sich für extern verwaltete Sicherheitsdienste entscheiden, die durchschnittlichen Kosten für Datenschutzverletzungen um 69.100 $ senken, was den Wert des Outsourcings unterstreicht. Es gibt mehrere gängige Optionen für das Auslagern der Cybersicherheit:

- Internetanbieter: Einige Internetanbieter erweitern ihr Angebot über die Internetkonnektivität hinaus und bieten verwaltete Cybersicherheitslösungen an. Diese Lösungen können verwaltete Firewalls und Endpunktschutz umfassen, was neben den Kernfunktionen eine zusätzliche Sicherheitsebene bieten.

- IT-/Cybersicherheitsberater: Das Hinzuziehen von IT- oder Cybersicherheitsberatern kann von Vorteil sein, wenn es darum geht, Cybersicherheitslösungen zu finden, die am besten zu den Bedürfnissen Ihres Unternehmens passen. Sie helfen bei der Identifizierung kritischer Sicherheitsmaßnahmen, setzen Prioritäten und sorgen für eine ordnungsgemäße Umsetzung in Ihrer Infrastruktur.

- Managed Security Service Providers (MSSPs): MSSPs sind darauf spezialisiert, umfassende ausgelagerte Überwachung und Verwaltung von Cybersicherheitslösungen anzubieten. Diese Anbieter verfügen oft über eine eigene Suite von Sicherheitstools und bieten Unterstützung bei der effektiven Nutzung ihrer Lösungen. Zu den renommierten MSSPs gehören Rapid7, Cisco, Sophos und McAfee.

- Spezialisierte verwaltete Sicherheitslösungen: Diese Dienste stellen Ihnen ein Tool zur Verfügung und helfen Ihnen dabei, dieses entsprechend zu verwalten. Gcore bietet zum Beispiel verwaltete Cybersicherheitslösungen auf Netzwerk– und Anwendungsebene.

Durch die Auslagerung der Cybersicherheit an externe Anbieter können Unternehmen auf eine Fülle von Kenntnissen und Erfahrungen zurückgreifen, die einen robusten Schutz vor sich entwickelnden Bedrohungen gewährleisten und gleichzeitig die Belastung der internen Mitarbeitenden verringern. Das Fachwissen, die Ressourcen und die fortschrittlichen Technologien, die diese Anbieter zur Verfügung stellen, ermöglichen Unternehmen, ihre Sicherheitslage zu verbessern und gleichzeitig von Kosteneinsparungen und einer Rund-um-die-Uhr-Wachsamkeit zu profitieren.

Die wichtigsten Trends bei Cybersicherheitslösungen 2023

Die sich entwickelnde Cybersicherheitslandschaft treibt signifikante Veränderungen und Innovationen bei Cybersicherheitslösungen voran. Dies betrifft vor allem Unternehmen und Branchen mit hoher Abhängigkeit von Cybersicherheit, wie das Finanzwesen, das Gesundheitswesen und den Einzelhandel. Es ist jedoch für alle Unternehmen aller Branchen und Größen wichtig, über diese Trends informiert zu bleiben, um ihre Bemühungen im Bereich der Cybersicherheit und die Rentabilität ihrer Investitionen in die Cybersicherheit zu optimieren. Lassen Sie uns drei der wichtigsten Trends der Cybersicherheit für 2023 erkunden: KI, Zero Trust und quantensichere Kryptographie.

Künstliche Intelligenz

Die breite Einführung von KI erstreckt sich auch auf die Cybersicherheit. Anbieter von Cybersicherheit integrieren aktiv maschinelle Lernfunktionen in ihre Lösungen. Tatsächlich planen bis 2025 rund 82 % der IT- und Security-Entscheidungsträger, in KI-Cybersicherheitslösungen zu investieren.

KI verbessert verschiedene Aspekte der Cybersicherheit, insbesondere die Erkennung von und die Reaktion auf bösartige Aktivitäten. KI-Algorithmen können unbekannte Schwachstellen durch die Analyse von Mustern aus früheren Angriffen identifizieren. Die Automatisierung und Geschwindigkeit, die KI bietet, verbessert die Erkennungsmöglichkeiten erheblich, senkt die Kosten und liefert präzisere Ergebnisse. KI kann sogar versteckte Muster aufdecken, die von menschlichen Analysten unbemerkt bleiben könnten.

Zero Trust Framework

Das Zero-Trust-Konzept stellt die traditionelle Vorstellung von Vertrauen in Netzwerken in Frage. Es betont die Notwendigkeit einer kontinuierlichen Überprüfung aller Netzwerkanfragen, die Annahme eines Verstoßes und die Anwendung des Prinzips der geringsten Privilegien beim Zugriff. Dieser Ansatz ist auf die sich entwickelnde Unternehmenslandschaft ausgerichtet, einschließlich der Notwendigkeit, Remote-Mitarbeitende zu schützen, hybride Cloud-Umgebungen zu verwalten und Ransomware-Angriffe zu bekämpfen.

Zero-Trust-Technologien umfassen eine Reihe von Sicherheitsmaßnahmen, darunter risikobasierte Multi-Faktor-Authentifizierung, kontinuierliche Überwachung von Bedrohungen, Mikrosegmentierung des Netzwerks und zuverlässige Überprüfung von Cloud-Workloads. Diese Technologien zielen darauf ab, die Authentifizierung und Autorisierung von Benutzern oder Systemen zu gewährleisten und gleichzeitig ein hohes Maß an Sicherheit zu erhalten.

Gartner prognostiziert, dass bis 2026 10 % der großen Unternehmen über ausgereifte Zero-Trust-Programme verfügen, ein deutlicher Anstieg gegenüber 2023, wo der Wert bei unter 1 % lag. Anerkannte Organisationen haben bereits Standards festgelegt, wie z. B. NIST 800-207, die Unternehmen bei der Implementierung einer Zero-Trust-Infrastruktur helfen können.

Eine wachsende Zahl von Cybersicherheitslösungen basiert auf den Prinzipien von Zero Trust. Beispiele hierfür sind die Multi-Faktor-Authentifizierung (MFA), der Zero-Trust-Netzwerkzugang und Access Service Edge (SASE).

Unternehmen, die am meisten von der Implementierung von Zero-Trust-Lösungen profitieren können, sind diejenigen, die ihre Cloud-Umgebungen schützen und/oder Altsysteme, SaaS-Anwendungen und nicht verwaltete Geräte verwalten möchten, sowie diejenigen, die Branchen- oder Compliance-Anforderungen unterliegen. Durch die Einführung eines Zero-Trust-Ansatzes können Unternehmen ihre Sicherheitslage stärken, Risiken minimieren und ihre kritischen Werte in einer zunehmend komplexen und vernetzten digitalen Landschaft schützen.

Quantensichere Kryptographie

Da das Quantencomputing immer weiter fortschreitet, stellt es eine erhebliche Bedrohung für die traditionellen Verschlüsselungsmethoden dar. Sobald Quantencomputer allgemein zugänglich sind, werden Cyberkriminelle in der Lage sein, Verschlüsselungen zu knacken, für die klassische Computer Millionen von Jahren gebraucht hätten, und zwar innerhalb von Stunden oder sogar Minuten. Das Konzept der quantensicheren Kryptographie ist eine praktikable Lösung für diese Herausforderung.

Obwohl heute noch keine Quantencomputer verfügbar sind, schreitet der technologische Fortschritt rasant voran. Im Mai 2023 öffnete IBM beispielsweise den Zugang zu seinem neuesten Osprey Quantenprozessor, der mit beeindruckenden 413 Qubits aufwarten kann. Solche Fortschritte deuten darauf hin, dass die Ära des praktischen Quantencomputings näher rückt.

Das National Institute of Standards and Technology (NIST) des US-Handelsministeriums hat den Bedarf an quantenresistenter Verschlüsselung erkannt und eine proaktive Rolle übernommen. Das NIST kündigte die Entwicklung eines Post-Quantum-Kryptostandards an, der voraussichtlich bis 2024 fertiggestellt sein wird. Dieser Standard wird Richtlinien für die Implementierung von kryptographischen Algorithmen bereitstellen, die Angriffen von leistungsstarken Quantencomputern widerstehen können.

In Anbetracht dieser Entwicklungen ist es für jedes Unternehmen, das auf Verschlüsselung angewiesen ist, von entscheidender Bedeutung, sich auf die Ära des Quantencomputers vorzubereiten. Dazu gehört es, die potenziellen Auswirkungen auf ihre aktuelle Sicherheitsinfrastruktur zu verstehen und quantensichere kryptografische Lösungen zu implementieren. Unternehmen können diese Umstellung entweder selbst vornehmen oder sich für eine Partnerschaft mit einem vertrauenswürdigen Managed Security Service Provider (MSSP) entscheiden, der sich auf quantensichere Kryptographie spezialisiert hat. Ein erfahrener MSSP kann Unternehmen durch den Prozess führen, einen reibungslosen Übergang gewährleisten und ein Höchstmaß an Datensicherheit sicherstellen.

Fazit

Die Zunahme von Cyberbedrohungen und die Verfügbarkeit von Hacking-Tools machen es für Unternehmen unerlässlich, Maßnahmen zur Cybersicherheit zu priorisieren. Unvorbereitete Unternehmen sind die Hauptangriffsziele und benötigen grundlegende Cybersicherheitstools, um kritische digitale Werte zu schützen. Ein strategischer Ansatz für Investitionen in die Cybersicherheit ist jedoch von entscheidender Bedeutung, da die Einführung teurer oder trendiger Lösungen keinen Schutz garantiert. Um den ROI und eine effektive Cybersicherheit zu gewährleisten, sollten Unternehmen Risikobewertungen durchführen, Compliance-Anforderungen berücksichtigen und Sicherheitsmaßnahmen mit Geschäftsplänen und -zielen abstimmen. Durch fundierte Entscheidungen und die Implementierung des richtigen Cybersecurity-Toolkits können Unternehmen ihre Widerstandsfähigkeit gegenüber sich entwickelnden Bedrohungen erhöhen, digitale Assets schützen und im digitalen Zeitalter sicher agieren.

Um Ihnen bei der Navigation durch die komplexe Landschaft der Cybersicherheitslösungen zu helfen, laden wir Sie ein, die Sicherheitstools von Gcore, wie etwa den DDoS-Schutz, zu erkunden oder unsere Experten zu konsultieren. Unsere Ressourcen bieten wertvolle Einblicke und Leitfäden zur Auswahl der am besten geeigneten Cybersicherheitslösungen für Ihr Unternehmen.

Sie werden angegriffen? Erhalten Sie jetzt Hilfe.

Ähnliche Artikel

Melden Sie sich für unseren Newsletter an

Erhalten Sie die neuesten Branchentrends, exklusive Einblicke und Gcore-Updates direkt in Ihren Posteingang.