Künstliche Intelligenz (KI) ist zu einem unverzichtbaren Werkzeug im Bereich der Cybersicherheit geworden. Sie zeichnet sich besonders bei Schlüsselaufgaben wie der Erkennung von Malware, der Identifizierung unbefugter Zugriffe und der Verhinderung von Phishing-Angriffen aus und reduziert dadurch die Arbeitsbelastung für IT-Sicherheitsexperten erheblich. In diesem Artikel untersuchen wir, wie und wann KI die Cybersicherheit verbessert, betrachten die Herausforderungen dieser Anwendungen und verstehen zukünftige Trends in der KI-gestützten Cybersicherheit.

Was ist KI für Cybersicherheit?

Künstliche Intelligenz verbessert die Cybersicherheit durch intelligente, anpassungsfähige Lösungen, die mit sich ständig verändernden Bedrohungen Schritt halten. Sie lernt kontinuierlich und entwickelt sich weiter, wodurch sie zu einer starken Verteidigungslinie für IT-Systeme wird. KI kann große Mengen vergangener Daten schnell analysieren, um normales Nutzerverhalten, Gerätenutzung und Netzwerkaktivitäten zu verstehen. Dadurch kann KI ungewöhnliche Muster erkennen und darauf reagieren sowie neue oder komplexe Bedrohungen wie Zero-Day-Malware und Ransomware-Angriffe identifizieren.

Ein KI-System könnte beispielsweise eine neue Art von Malware erkennen, indem es seltsames Dateiverhalten oder ungewöhnliche Netzwerkverbindungen innerhalb seiner umfangreichen Datenbank bekannter Angriffe bemerkt. Ohne KI würde diese Art von Angriff möglicherweise unbemerkt bleiben oder wäre schwer zu stoppen, da traditionelle Systeme in der Regel darauf ausgelegt sind, mit bekannten Bedrohungen umzugehen.

KI verbessert unsere Fähigkeit, Cyberbedrohungen zu erkennen und zu bewältigen, erheblich – selbst solche, die an traditionellen Sicherheitsmaßnahmen vorbeischlüpfen. Somit stellt KI in der Cybersicherheit einen Paradigmenwechsel dar – von der bloßen Reaktion auf Bedrohungen hin zur aktiven Prävention.

Hauptmerkmale der KI-Cybersicherheit

KI-basierte Cybersicherheitslösungen bieten gegenüber traditionellen Methoden deutliche Vorteile und zeichnen sich durch drei Kernmerkmale aus:

- Echtzeiterkennung: KI reagiert schnell auf bekannte und unbekannte Bedrohungen, während sie sich in Echtzeit entwickeln. Traditionelle Systeme verlassen sich möglicherweise auf periodische Scans oder voreingestellte Regeln, während KI die Netzwerkaktivität kontinuierlich überwacht und Risiken erkennt und mindert, sobald sie auftreten.

- Kontinuierliches Lernen: KI verfeinert ihre Fähigkeiten ständig durch das Lernen aus neuen Daten. Diese konstante Weiterentwicklung ermöglicht es der KI, neue Angriffstypen oder leichte Variationen bestehender Angriffe effektiver zu erkennen als traditionelle Systeme. Im Laufe der Zeit wird das KI-Modell zunehmend fähiger, neuartige Bedrohungen zu identifizieren und zu neutralisieren.

- Tiefgehendes Verständnis: KI kann komplexe Bedrohungen aufdecken und komplizierte Muster finden, die der menschlichen Erkennung entgehen könnten. Ihre enorme Rechenleistung ermöglicht es ihr, massive Datensätze zu durchsuchen und subtile Anomalien oder Zusammenhänge aufzudecken, die der menschlichen Aufmerksamkeit sonst entgehen würden.

Wie wird KI in der Cybersicherheit eingesetzt?

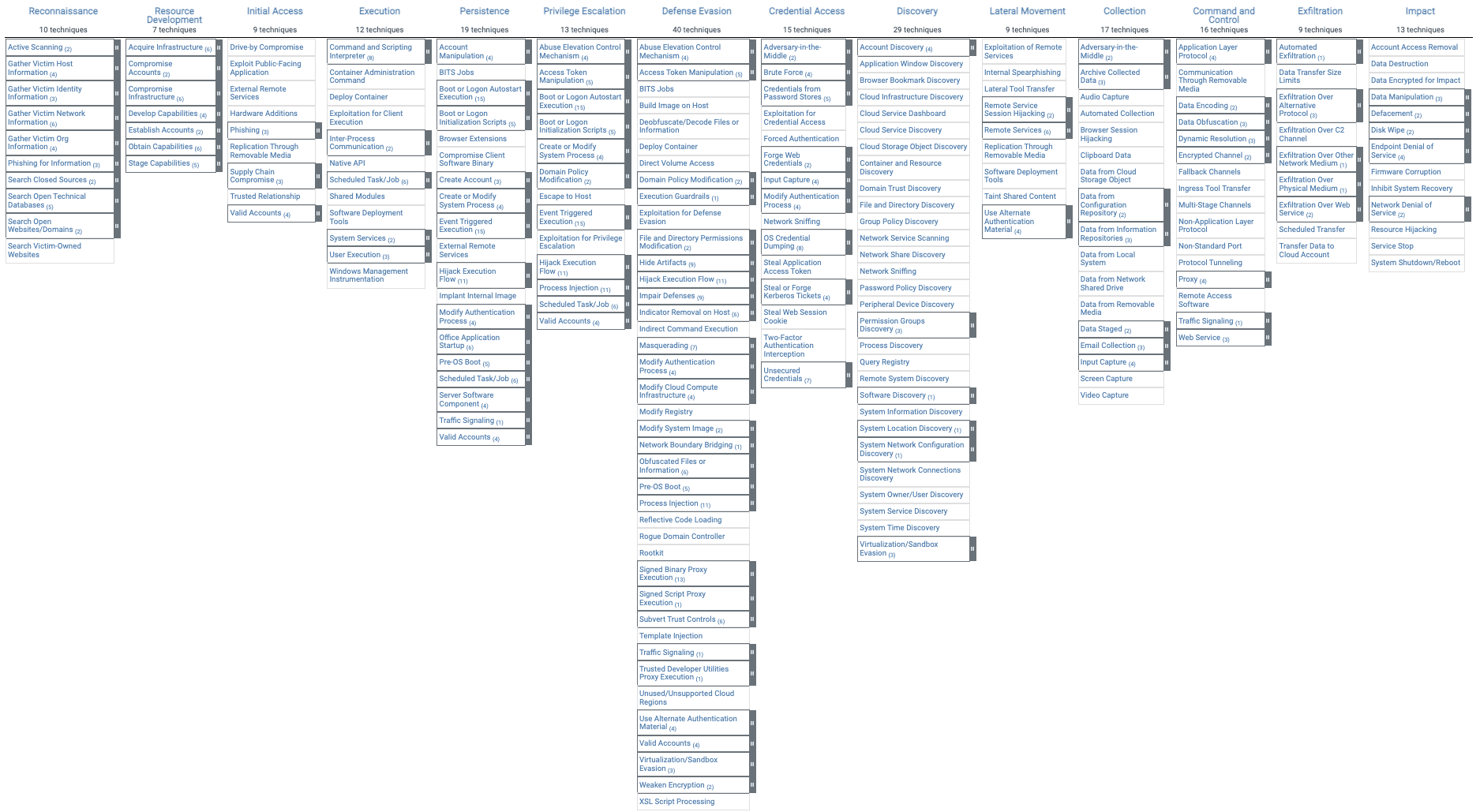

Künstliche Intelligenz zeichnet sich in mehreren Schlüsselbereichen der Cybersicherheit aus, darunter die Fähigkeit, komplexe Beziehungen zwischen verschiedenen Bedrohungsarten aufzudecken und die Genauigkeit und Konsistenz der Bedrohungserkennung zu verbessern. KI kann beispielsweise das MITRE ATT&CK-Framework nutzen, um eine übersichtliche, chronologische Visualisierung der Aktionen eines Angreifers zu erstellen und so den Verlauf einer Bedrohung zu verdeutlichen. Hier ein Beispiel für die Visualisierung:

Künstliche Intelligenz optimiert schnelle Reaktionsmaßnahmen durch Priorisierung von Warnungen, Bewertung der Kritikalität von Bedrohungen und Beschleunigung von Bedrohungsreaktions-Workflows. Sie automatisiert Routineaufgaben wie Logorganisation und Scans, reduziert menschliche Fehler und adressiert den Mangel an qualifizierten Cybersicherheitsexperten.

KI ermöglicht es Organisationen, komplexe, mehrstufige Cyberangriffe zu verfolgen, indem sie Daten von verschiedenen Sicherheitsplattformen zusammenführt. Ein Cyberkrimineller könnte beispielsweise zunächst in ein Netzwerk eindringen, dessen Struktur stillschweigend erkunden und dann mit dem Datendiebstahl beginnen. Während jeder dieser Schritte möglicherweise eine Warnung auf einzelnen Sicherheitsplattformen auslöst, kombiniert die KI diese Warnungen, um die vollständige Strategie des Angreifers offenzulegen. Diese ganzheitliche Sicht ermöglicht es einer Organisation, entschlossene Maßnahmen zu ergreifen, um den Angriff vollständig zu stoppen.

Praxisnahe Anwendungsfälle von KI in der Sicherheit und ihre Vorteile

Der Einsatz KI-gestützter Cybersicherheitstools bietet Organisationen eine Reihe konkreter Vorteile über verschiedene Anwendungsfälle hinweg. Schauen wir uns sechs spezifische Anwendungsfälle an.

Transaktionsüberwachung zur Betrugsbekämpfung

KI analysiert umfangreiche Transaktions- und Login-Daten, um Anomalien zu erkennen, die auf betrügerisches Verhalten oder unbefugten Zugriff hinweisen. Sie kann beispielsweise riesige Mengen an Transaktions- und Login-Daten scannen und ungewöhnliche Aktivitäten wie neue Login-Standorte oder schnelle Transaktionen als potenzielle Bedrohungen markieren. Durch die Verknüpfung scheinbar isolierter Vorfälle liefert KI menschlichen Analysten automatisierte Ursachenanalysen, sodass relevante Sicherheitsverbesserungen vorgenommen werden können.

Intelligenter Endpunkt- und Netzwerkschutz

Dies bedeutet den Schutz von mit einem Netzwerk verbundenen Geräten – Computer, Mobilgeräte und Server – sowie des Netzwerks selbst. Als beispielsweise ein Mitarbeiter versehentlich Malware auf seinen Arbeitscomputer heruntergeladen hatte, erkannte das KI-basierte Sicherheitssystem des Unternehmens sofort das ungewöhnliche Verhalten, markierte die Bedrohung und isolierte das betroffene Gerät vom Netzwerk, wodurch die Ausbreitung der Malware auf andere Systeme verhindert wurde.

Durch das Lernen aus historischen Daten identifiziert KI Malware-Bedrohungen und Verhaltensanomalien auf einzelnen Geräten. Sie gleicht auch eingehenden Netzwerkverkehr mit bekannten Bedrohungsindikatoren ab und markiert ungewöhnliche Aktivitäten schnell und präzise.

Richtlinienkonformer Cloud-Schutz

In Cloud-Umgebungen überwacht KI Cloud-Konfigurationseinstellungen und Berechtigungen in Echtzeit und gibt Warnungen bei Abweichungen von Sicherheitsrichtlinien aus. Dies stärkt die Cloud-Sicherheit und erleichtert die Einhaltung sowohl interner Richtlinien als auch externer Vorschriften wie der Datenschutz-Grundverordnung (DSGVO), des Health Insurance Portability and Accountability Act (HIPAA) und des Payment Card Industry Data Security Standard (PCI DSS).

Beschleunigte Bedrohungserkennung und -eindämmung

KI reduziert die Verweildauer – die Zeit zwischen dem Beginn eines Sicherheitsvorfalls und seiner Eindämmung – indem sie große Datensätze schnell analysiert, um ungewöhnliche Aktivitäten zu identifizieren. Sie gleicht diese irregulären Aktivitäten mit etablierten Bedrohungsframeworks wie MITRE ATT&CK ab, um die Informationen für menschliche Spezialisten leicht lesbar und umsetzbar zu machen. Die resultierende Verkürzung der Verweildauer minimiert Schäden und führt zu erheblichen Kosteneinsparungen: Je länger ein Sicherheitsvorfall unentdeckt bleibt, desto mehr Schaden kann er verursachen, da Angreifer diese Zeit nutzen, um Daten zu stehlen, Malware zu installieren und den Betrieb zu stören. Schäden führen zu finanziellen Verlusten durch Ausfallzeiten und sogar zu Bußgeldern durch Aufsichtsbehörden.

Als beispielsweise ein Gesundheitsdienstleister einen Cybersicherheitsvorfall erlitt, markierten seine KI-Sicherheitstools schnell unregelmäßige Datenübertragungen und ordneten sie dem MITRE ATT&CK-Framework zu. Das Cybersicherheitsteam konnte das Problem schnell und präzise identifizieren und eindämmen, die Exposition von Patientendaten minimieren und hohe HIPAA-Bußgelder vermeiden.

Datengestütztes Risikomanagement und Sicherheitspositionierung

Aufgrund ihrer Fähigkeit zur Hochgeschwindigkeitsdatenanalyse reduziert KI sowohl die mittlere Erkennungszeit (MTTD) als auch die mittlere Reaktionszeit (MTTR) auf Sicherheitsbedrohungen erheblich, indem sie die Analyse enormer Mengen an Bedrohungsforschungsdaten automatisiert. Sicherheitsanalysten können daher ihre Bemühungen von banalen Aufgaben auf hochrangige, strategische Bedrohungsbewertungen umlenken.

Wenn beispielsweise ein großes Einzelhandelsunternehmen von einem plötzlichen Anstieg betrügerischer Transaktionen betroffen ist, identifiziert sein KI-gestütztes Sicherheitssystem schnell die ungewöhnliche Aktivität, sodass Sicherheitsanalysten sofort ermitteln und den Betrug stoppen können. Das Ergebnis? Es entstehen keine finanziellen Verluste oder Rufschäden.

Datengestützte, zukunftssichere Sicherheitsprotokolle

Anstatt nur einen festen Satz von Regeln für die Behandlung von Sicherheitsproblemen zu verwenden, kann KI diese Regeln basierend auf neuen Informationen ändern. Wenn KI beispielsweise einen Anstieg der Login-Versuche von einem bestimmten geografischen Standort erkennt, der historisch gesehen keine solche Aktivität gezeigt hat, könnte sie die Sicherheitsprotokolle automatisch anpassen, um zusätzliche Verifizierungsschritte für Benutzer zu verlangen, die sich von diesem Gebiet aus anmelden.

Auf diese Weise hilft KI Sicherheitsexperten, ihre Problembehandlung kontinuierlich zu verbessern. Dadurch gewinnt die Organisation erhöhte Glaubwürdigkeit bei Kunden, Stakeholdern und Partnern für ihre Fähigkeit, Sicherheitsrisiken geschickt zu managen und zu mindern.

Herausforderungen bei der Implementierung von KI für Cybersicherheit bewältigen

Lassen Sie uns einige Herausforderungen von KI für Cybersicherheit untersuchen: die Gewährleistung von KI-Transparenz, die Auseinandersetzung mit Verzerrungen und die nahtlose Integration von KI in bestehende Sicherheitssysteme. Wir werden auch besprechen, wie diese Herausforderungen überwunden werden.

Transparenz

Künstliche Intelligenzmodelle werden oft als Black Boxes wahrgenommen, da nur begrenzte Einblicke in ihre Entscheidungsprozesse verfügbar sind, was zu Bedenken hinsichtlich ihrer Transparenz führt. Das Verständnis, wie ein KI-Modell verdächtige Netzwerkaktivitäten in der Cybersicherheit kennzeichnet, ist entscheidend, da es hilft, die Entscheidungen des Modells zu validieren, Verbesserungen zu ermöglichen, die Einhaltung von Vorschriften sicherzustellen, Vertrauen aufzubauen und bei Bedarf effektive menschliche Intervention zu ermöglichen.

Um dies anzugehen, bewegt sich die Branche in Richtung transparenter Algorithmen wie LIME und SHAP. LIME kann eine spezifische KI-Entscheidung entmystifizieren, indem es ein einfacheres Modell simuliert, während SHAP verdeutlicht, wie jedes Datenmerkmal die Entscheidung der KI beeinflusst. Diese Ansätze machen KI verständlicher und nachvollziehbarer.

Verzerrungen und Fairness-Bedenken in KI-Modellen und Daten

Verzerrungen in der KI können zu fehlerhaften Entscheidungen und falsch eingeschätzten Bedrohungen führen. KI wird beispielsweise darauf trainiert, potenziell bösartiges Verhalten basierend auf historischen Daten zu identifizieren. Wenn die Trainingsdaten hauptsächlich aus Cyberangriffsbeispielen bestehen, die von bestimmten geografischen Standorten oder IP-Adressbereichen stammen, könnte das KI-Modell eine Verzerrung entwickeln, jede Aktivität von diesen Standorten als bösartig zu kennzeichnen, auch wenn sie es nicht ist.

Um Verzerrungen zu mindern, sollten Organisationen sich auf vielfältige und repräsentative Trainingsdaten, rigorose Vorverarbeitung und kontinuierliche Evaluation konzentrieren. Fairness-bewusste Lernalgorithmen und Modellüberwachung können helfen. Organisationen widmen zunehmend Ressourcen, um sicherzustellen, dass KI-gestützte Cybersicherheitslösungen zuverlässig, gerecht und frei von unfairer Diskriminierung sind.

Integration von KI-Lösungen in bestehende Sicherheitssysteme

Die erfolgreiche Integration künstlicher Intelligenzlösungen in bestehende Sicherheitsarchitekturen ist nur möglich, wenn Kompatibilität und organisatorische Anforderungen berücksichtigt werden. Dies kann benutzerdefinierte Schnittstellen umfassen, die mit Legacy-Systemen kommunizieren, API-Integration für Echtzeit-Datenaustausch oder die Auswahl von KI-Lösungen, die für die Zusammenarbeit mit bestehenden Firewalls und Intrusion-Detection-Systemen konzipiert sind. Für eine nahtlose Erfahrung sind Schritte wie Kompatibilitätstests und Middleware-Lösungen entscheidend. Richtig durchgeführt, verstärkt diese Integration die Gesamteffektivität der Sicherheit, wie zuvor besprochen.

Best Practices für die KI-Implementierung in der Sicherheit

Die Einführung von KI in der Cybersicherheit erfordert einen strategischen und verantwortungsvollen Ansatz mit Fokus auf Effektivität, Ethik und Ausrichtung auf Unternehmensziele. Diese Best Practices dienen als Grundlage für den Erfolg bei der Navigation in der dynamischen Landschaft der KI für Cybersicherheit:

Entwickeln Sie einen KI-Integrationsplan

Erstellen Sie einen umfassenden Plan, der spezifische Sicherheitsherausforderungen adressiert. Um beispielsweise Phishing-Angriffe zu bekämpfen, passen Sie einen Machine-Learning-Algorithmus an, um betrügerische E-Mail-Muster zu erkennen. Stellen Sie sicher, dass die KI-Lösung mit bestehenden Sicherheitsprozessen übereinstimmt.

Stellen Sie Datenqualität und Datenschutz sicher

Die Qualität der für KI-Training und -Betrieb verwendeten Daten ist von größter Bedeutung, da Daten von schlechter Qualität oder unvollständige Daten zu falsch identifizierten Bedrohungen, Fehlalarmen und potenziell katastrophalen Sicherheitslücken führen können. Wie bereits erwähnt, werden echte Daten aus einem geografisch begrenzten Gebiet anders behandelt als echte Daten aus anderen Teilen der Welt, wenn die Trainingsdaten aus diesem Gebiet stammen.

Implementieren Sie robuste Prozesse für Datenhandling, Validierung, Bereinigung und Transformation. Verwenden Sie beispielsweise ETL-Pipelines (Extract, Transform, Load), um Rohdaten aus verschiedenen Quellen zu beziehen, sie anhand voreingestellter Qualitätsregeln zu validieren (z. B. keine fehlenden Werte oder Ausreißer), Anomalien zu bereinigen und sie dann in ein einheitliches Format zu transformieren, das für Machine-Learning-Algorithmen geeignet ist.

Schützen Sie persönliche und sensible Informationen durch Verschlüsselung und Zugriffsbeschränkungen, um datenbezogene Probleme zu verhindern. Verschlüsseln Sie beispielsweise sensible Kundendaten mit AES-256-Verschlüsselung, bevor Sie sie in der Datenbank speichern, und richten Sie rollenbasierte Zugriffskontrolle ein, sodass nur bestimmtes Personal wie Systemadministratoren oder leitende Datenanalysten diese Informationen entschlüsseln und einsehen kann.

Etablieren Sie einen ethischen Rahmen

Entwickeln Sie klare Prinzipien, Richtlinien und Praktiken, um Verzerrungen zu verhindern und Transparenz bei KI-Operationen sicherzustellen. Dies bietet sowohl ethische als auch operative Grenzen und reduziert das Risiko ungerechter oder missverstandener Entscheidungen. Adressieren Sie das Potenzial, dass KI-Modelle versehentlich Verzerrungen aus Trainingsdaten lernen, um unfaire oder diskriminierende Ergebnisse bei der Bereitstellung des KI-Modells zu vermeiden, die die Integrität der vorhandenen Sicherheitsmaßnahmen beeinträchtigen würden.

Eine Organisation könnte beispielsweise einen Rahmen wie die KI-Ethik-Richtlinien der Europäischen Union übernehmen, die Prinzipien zu Transparenz, Fairness und Data Governance festlegen. Die Organisation könnte dann einen KI-Ethik-Audit-Prozess implementieren, bei dem externe Prüfer die Entscheidungsmuster und Trainingsdaten des KI-Modells überprüfen, um die Einhaltung dieser Prinzipien sicherzustellen.

Regelmäßig testen und aktualisieren

Angesichts der sich schnell entwickelnden Sicherheitslandschaft müssen KI-Modelle kontinuierlich getestet und aktualisiert werden, um ihre Effektivität zu gewährleisten. Wenn beispielsweise das KI-Modell einer Organisation darauf ausgelegt ist, Ransomware basierend auf Netzwerkverkehrsmustern zu erkennen, könnte regelmäßiges Testen bedeuten, das Modell neuen Ransomware-Techniken auszusetzen, die legitimen Verkehr nachahmen, gefolgt von einem erneuten Training und Aktualisierung des Modells, falls es diese neue Art von Bedrohung nicht identifiziert.

Die Zukunft der KI in der Cybersicherheit

Während sich KI und maschinelles Lernen weiterentwickeln, werden ihre Anwendungen in der Cybersicherheit expandieren und neue Lösungen und verfeinerte Tools liefern. Diese Evolution könnte auch die Integration mit aufkommenden Technologien wie 5G und dem Internet der Dinge (IoT) umfassen, wodurch eine Fusion von Datenerfassung und intelligenter Entscheidungsfindung zur Stärkung der Sicherheit ermöglicht wird.

Der Einfluss von KI auf die Cybersicherheitslandschaft erstreckt sich auf den Arbeitsmarkt. Während die KI-Automatisierung bestimmte Rollen wie die manuelle Überwachung obsolet machen könnte, schafft sie gleichzeitig neue Spezialisierungsmöglichkeiten. Aufkommende Positionen wie KI-Sicherheitsspezialisten, Machine-Learning-Ingenieure und Threat-Intelligence-Analysten gewinnen an Bedeutung. Diese Verschiebung fördert die Kompetenzentwicklung und Spezialisierung in diesen aufstrebenden Bereichen und trägt zu einer dynamischeren und anpassungsfähigeren Sicherheitsbranche bei.

Fazit

Cybersicherheitsbedrohungen entwickeln sich ständig weiter und erfordern fortschrittliche Lösungen zum Schutz digitaler Assets. Künstliche Intelligenz entwickelt sich zu einem Schlüsselwerkzeug für die Analyse und Reaktion auf diese dynamischen Risiken. Durch die Integration von KI in Cybersicherheitssysteme können Unternehmen ihre Cyberabwehr schnell anpassen, indem sie aufkommende Bedrohungen rasch identifizieren und darauf reagieren. Dieser Ansatz ergänzt traditionelle Sicherheitsmaßnahmen und ist ihnen manchmal überlegen, indem er prädiktive Analysen nutzt, um potenzielle Risiken proaktiv zu identifizieren und zu mindern, bevor sie eskalieren.

Für Organisationen, die eine integrierte Plattform suchen, um das volle Potenzial der KI zu nutzen und ihre Machine-Learning-Bemühungen zu optimieren, bietet Gcore's KI-IPU- und GPU-Cloud-Infrastruktur die ideale Lösung. Mit Funktionen wie Versionskontrolle, Datensatzverwaltung und breiter Verfügbarkeit über mehrere Regionen hinweg ist Gcores KI-Infrastruktur bereit, KI-Fähigkeiten zu erhöhen und Cybersicherheitsabwehr zu stärken.

Ähnliche Artikel

Melden Sie sich für unseren Newsletter an

Erhalten Sie die neuesten Branchentrends, exklusive Einblicke und Gcore-Updates direkt in Ihren Posteingang.